Woher weiß ich, ob mein Computer gehackt wurde und was als nächstes zu tun ist?

Manchmal folgen wir unserem Bauchgefühl, um die Dinge instinktiv zu verstehen, anstatt die Theorie der Logik und Argumentation zu verwenden. Hacking ist ein solcher Fall, in dem dieses Prinzip befolgt werden kann. Wir wissen, dass Hacker auf überraschende Weise auf Ihre Geräte zugreifen und sich in verschiedenen Avataren manifestieren können, die uns möglicherweise nicht bekannt sind. IRC -Clients , Trojaner(Trojans) und Backdoors sind einige der bösartigen Programme, die zum Hacken von Computern verwendet werden. Das Mindeste, was wir tun können, ist, nach möglichen Anzeichen dafür zu suchen, dass wir möglicherweise gehackt wurden, und dann nach schnellen Maßnahmen dagegen zu suchen. So können Sie feststellen, ob Ihr Windows-Computer gehackt wurde(Windows computer has been hacked) .

Woher weiß ich, ob mein Computer gehackt wurde?

Sie wissen, dass Ihr Computer gehackt und kompromittiert wurde, wenn Sie die folgenden Anzeichen sehen:

- Ihre Online-Passwörter oder Einstellungen wurden geändert

- Die Passwörter der lokalen Konten Ihres Computers wurden geändert oder Sie sehen neue Benutzerkonten(User)

- Sie sehen in Ihren sozialen Feeds seltsame Posts, die von Ihnen erstellt wurden. Oder vielleicht erhalten Ihre „ Freunde(Friends) “ unangemessene Nachrichten, angeblich von Ihnen.

- Ihre Freunde berichten, dass sie seltsame Spam-Mails oder E-Mails von Ihnen erhalten.

- Sie stellen fest, dass neue Programme oder Symbolleisten auf Ihrem Computer installiert wurden.

- Sie erhalten Nachrichten von gefälschter Antivirus- oder anderer bösartiger Software(rogue software)

- Ihre Internetgeschwindigkeit(Internet) ist träge und langsam geworden

- Es gibt eine deutliche Zunahme der Netzwerkaktivität(Network) .

- Ihre Firewall blockiert mehrere ausgehende Verbindungsanfragen

- Ihre Sicherheitssoftware wurde deaktiviert.

- Die Homepage oder die Standardsuchmaschine des Browsers wurde gekapert

- Ihre Maus bewegt sich automatisch, um eine Auswahl zu treffen

- Sie erhalten Anrufe von Ihrer Bank , Ihrem Kreditkartenunternehmen(Credit Card) oder Ihrem Online-Shop(Online Store) wegen Nichtzahlung, Einbruch des Bankguthabens, unerwarteter ausstehender Beträge oder Einkäufe.

Werfen wir einen Blick auf einige dieser Zeichen im Detail, ohne bestimmte Reihenfolge.(Let us take a look at some of these signs in detail, in no specific order.)

Änderung von Online-Passwörtern

Wenn Sie bemerken, dass sich eines oder mehrere Ihrer Online-Passwörter plötzlich geändert haben, wurden Sie höchstwahrscheinlich gehackt. Hier passiert es normalerweise, dass das Opfer unwissentlich auf eine authentisch aussehende Phishing-E-Mail antwortet, die angeblich vom Dienst stammt und am Ende mit dem geänderten Passwort endet. Der Hacker sammelt die Anmeldeinformationen, meldet sich an, ändert das Passwort und nutzt den Dienst, um Geld vom Opfer oder dessen Bekannten zu stehlen. Erfahren Sie, wie Sie Phishing-Betrug und -Angriffe vermeiden(avoid Phishing Scams and Attacks) und Schritte unternehmen können, um Ihren Online-Identitätsdiebstahl(Online Identity Theft) zu verhindern .

Als Schadensbegrenzungsmaßnahme können Sie alle Ihre Kontakte sofort über das kompromittierte Konto benachrichtigen. Zweitens(Second) : Wenden Sie sich sofort an den Onlinedienst, um das kompromittierte Konto zu melden. Die meisten Online-Dienste sind sich dieser Art von Bösartigkeit bewusst und verfügen über die erforderliche Stärke und das erforderliche Fachwissen, um die Normalität wiederherzustellen und das Konto mit einem neuen Passwort wieder unter Ihre Kontrolle zu bringen. Sie können gehackte Microsoft-Konten(Microsoft Accounts) , Google-Konten(Google Accounts) , Facebook-Konten(Facebook account) , Twitter-Konten(Twitter account) usw. wiederherstellen, indem Sie das ordnungsgemäß festgelegte Verfahren verwenden.

Fehlender Betrag(Amount) auf Ihrem Bankkonto

Im Falle eines Unglücks können Sie Ihr gesamtes Geld verlieren, wenn ein Hacker Zugriff auf Ihre persönlichen Daten ( Kreditkarte(Credit Card) , Online-Banking -Daten usw.) erhält. Um dies zu vermeiden, aktivieren Sie Transaktionsbenachrichtigungen, die Ihnen Textbenachrichtigungen senden, wenn etwas Ungewöhnliches passiert. Bei vielen Finanzinstituten können Sie Schwellenwerte für Transaktionsbeträge festlegen, und wenn der Schwellenwert überschritten wird oder ins Ausland geht, werden Sie gewarnt. Am besten befolgen Sie diese Online-Banking-Tipps(Online Banking Tips) .

Gefälschte Antivirus-Meldungen

Gefälschte(Fake) Antiviren-Warnmeldungen gehören zu den sichersten Anzeichen dafür, dass Ihr System kompromittiert wurde. Das Klicken auf Nein oder Abbrechen, um den gefälschten Virenscan zu stoppen, bringt keinen Vorteil, da der Schaden bereits angerichtet ist. Diese Programme verwenden oft ungepatchte Software wie die Java Runtime Environment , um Ihr System auszunutzen.

Häufige zufällige Popups

Dieses Problem hängt hauptsächlich mit Ihren Browsern zusammen und weist darauf hin, dass Sie unerwünschte Software oder Malware auf Ihrem Computer installiert haben, da Websites im Allgemeinen keine schädlichen Popups generieren .

Umgeleitete Internetsuche(Internet) oder Homepage

Es ist eine bekannte Tatsache, dass die meisten Hacker ihren Lebensunterhalt damit verdienen, Ihren Browser an eine andere Adresse als die Adresse weiterzuleiten, die Sie besuchen möchten. Das liegt sicherlich daran, dass Hacker dafür bezahlt werden, dass Ihre Klicks auf der Website einer anderen Person erscheinen, oft diejenigen, die nicht wissen, dass die Klicks auf ihre Website von einer böswilligen Weiterleitung stammen.

Sie können diese Art von Malware oft erkennen oder lokalisieren, indem Sie einfach ein paar verwandte, sehr gebräuchliche Wörter in die Suchleiste beliebter Suchmaschinen eingeben und prüfen, ob die für Ihre Suche relevanten Ergebnisse angezeigt werden oder nicht. Der gesendete und zurückgegebene Datenverkehr unterscheidet sich auf einem kompromittierten Computer immer deutlich von einem nicht kompromittierten Computer.

Fungiert Ihr PC als Botnet-Knoten?

Botnets sind Netzwerke kompromittierter Computer, die von entfernten Angreifern kontrolliert werden, um unerlaubte Aufgaben wie das Versenden von Spam oder Angriffe auf andere Computer auszuführen. Möglicherweise wurde Ihr Computer kompromittiert und fungiert als Node .

TIPP(TIP) : Bevor Sie fortfahren, sollten Sie vielleicht unseren Beitrag lesen – Warum sollte jemand meinen Computer hacken wollen(Why would someone want to hack my computer) ?

Was tun, wenn Ihr Computer gehackt wurde?

1] Wenn Sie der Meinung sind, dass Ihr Windows-PC möglicherweise entführt wurde, sollten Sie die Verbindung zum Internet trennen und in den abgesicherten Modus booten(boot into Safe Mode) und einen vollständigen Tiefenscan Ihrer Antivirensoftware durchführen(antivirus software) . Wenn Ihre Sicherheitssoftware deaktiviert wurde, verwenden Sie einen guten On-Demand-Virenscanner(on-demand antivirus scanner) . und führen Sie es von einer externen Festplatte oder USB aus .

2] Sie können auch spezialisierte Tools wie Norton Power Eraser, eine Anti-Hacker-Software oder eines dieser Tools zum Entfernen von Botnets verwenden .

2] Mit einer guten Browser-Hijacker-Entfernungssoftware(Browser Hijacker Removal software) können Sie gefälschte Symbolleisten aus dem Browser entfernen .

3] Öffnen(Open) Sie Ihre Systemsteuerung(Control Panel) und deinstallieren Sie Programme, die verdächtig aussehen können.

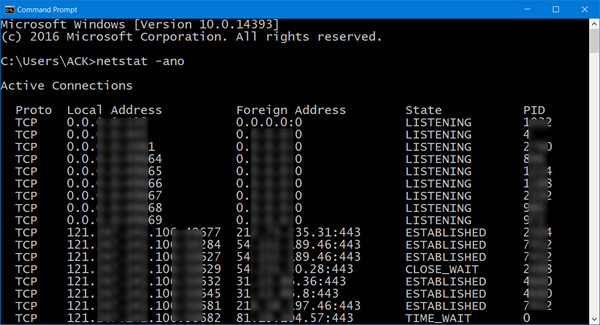

4] Wenn Sie mit dem Internet verbunden sind , öffnen Sie eine Eingabeaufforderung(Command Prompt) , geben Sie den folgenden Befehl ein und drücken Sie die Eingabetaste(Enter) :

netstat –ano

- -a Parameter listet alle Verbindungen und Abhörports des Computers auf

- -n Parameter zeigt Adressen und Portnummern an

- -o Parameter gibt die Prozess-ID aus, die für die Verbindung verantwortlich ist.

Mit einem Blick kann ein IT-Administrator Ihre offenen Ports und die Netzwerkaktivität im System überwachen.

Suchen Sie(Check) nach verdächtigen Verbindungen. Bitte notieren Sie sich, dass jede Verbindung mit „Established“ und die PID - Nummer angezeigt wird, und stellen Sie sicher, dass alle diese Verbindungen gültige Verbindungen sind. Drücken Sie bei Bedarf Ctrl+Shift+Esc , um den Task-Manager aufzurufen(Task Manager) . Navigieren Sie dann mit dem Mauszeiger zur Registerkarte „Prozesse“ und klicken Sie auf die Registerkarte „Ansicht“, wählen Sie Spalten aus und überprüfen Sie die Spalte „ Prozesskennung PID “. (Process Identifier PID)Sofort wird die vollständige Liste der PID- Nummern angezeigt. Suchen Sie im CMD-(CMD) Fenster nach der Nummer, die Sie sich gerade notiert haben . Im Zweifelsfall den Vorgang abbrechen.

5] Installieren Sie ein Bandbreitenüberwachungstool,(bandwidth monitoring tool) damit Sie Ihre Nutzung im Auge behalten können. Verwenden Sie Packet Sniffing Tools , um den Netzwerkverkehr abzufangen und zu protokollieren.

Halten Sie Ihr Betriebssystem und die installierte Software immer auf dem neuesten Stand, um alle Software-Schwachstellen zu schließen und verwenden Sie eine gute Sicherheitssoftware(security software) . Es ist wichtig, sich über diese Entwicklungen im Klaren zu sein, da in der heutigen Bedrohungslandschaft keine Antivirensoftware 100 % Sicherheit bietet. Um dies zu bekämpfen, sollten Anti-Malware-Programme verwendet werden, die das Programmverhalten überwachen – Heuristiken(Heuristics) –, um zuvor nicht erkannte Malware zu erkennen. Andere Programme, die virtualisierte Umgebungen, VPNs(VPN) , Anti-Hacker-Software und Software zur Erkennung von Netzwerkverkehr verwenden, können ebenfalls bereitgestellt werden.

6] Nutzen Sie Detekt (Detekt),(Make) eine kostenlose Anti-Überwachungssoftware für Windows .

Hier sind einige Tipps, die Ihnen dabei helfen werden, Hacker von Ihrem Windows-Computer fernzuhalten(tips that will help you keep Hackers out of your Windows computer) .(Here are some tips that will help you keep Hackers out of your Windows computer.)

Wenn Sie weitere Hilfe benötigen, gehen Sie bitte diese Anleitung zum Entfernen von Malware(Malware Removal Guide) durch . Vielleicht möchten Sie auch diesen Beitrag mit dem Titel Woran erkennen Sie, ob Ihr Computer einen Virus hat(how do you tell if your computer has a virus) lesen ?

Related posts

Finden Sie Computer-RAM, Grafikkarte/Videospeicher unter Windows 11/10 heraus

10 nützliche Computer-Maus-Tricks für Windows 11/10

3 Möglichkeiten, ein Foto oder Video auf einem Chromebook aufzunehmen

So erkennen Sie Computer- und E-Mail-Überwachungs- oder Spionagesoftware

Flachbildschirm-Technologie entmystifiziert: TN, IPS, VA, OLED und mehr

Die 10 besten Möglichkeiten, Ihren Computer kindersicher zu machen

So teilen Sie den Bildschirm auf einem Chromebook

So fügen Sie Emoji in Word, Google Docs und Outlook ein

So beheben Sie den Hulu-Fehlercode RUNUNK13

So schalten Sie jemanden auf Discord stumm

7 schnelle Lösungen, wenn Minecraft immer wieder abstürzt

So finden Sie die besten Discord-Server

So überprüfen Sie Ihre Festplatte auf Fehler

8 Möglichkeiten, das Publikum Ihrer Facebook-Seite zu vergrößern

So öffnen Sie eine Datei ohne Erweiterung

So verwenden Sie Discord-Spoiler-Tags

Beste Kameraeinstellungen für Porträts

So machen Sie Spotify lauter und klingen besser

Discord öffnet sich nicht? 9 Lösungsansätze

So übertragen Sie vom PC oder Mobilgerät auf Roku TV