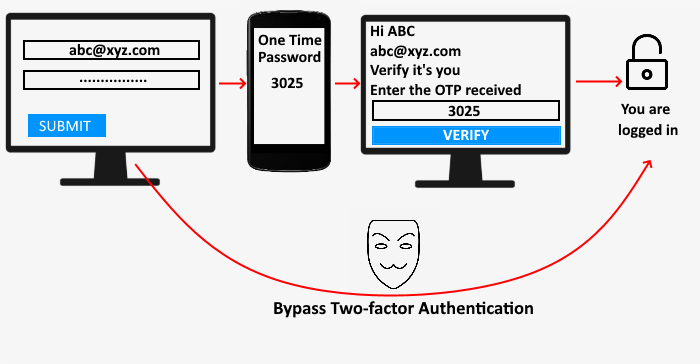

Wie Hacker die Zwei-Faktor-Authentifizierung umgehen können

Sie denken vielleicht, dass die Aktivierung der Zwei-Faktor-Authentifizierung für Ihr Konto es zu 100 % sicher macht. Die Zwei-Faktor-Authentifizierung(Two-factor authentication) gehört zu den besten Methoden, um Ihr Konto zu schützen. Aber Sie werden vielleicht überrascht sein zu hören, dass Ihr Konto trotz aktivierter Zwei-Faktor-Authentifizierung gekapert werden kann. In diesem Artikel zeigen wir Ihnen die verschiedenen Möglichkeiten, wie Angreifer die Zwei-Faktor-Authentifizierung umgehen können.

Was ist Zwei-Faktor- Authentifizierung(Authentication) (2FA)?

Bevor wir beginnen, sehen wir uns an, was 2FA ist. Sie wissen, dass Sie ein Passwort eingeben müssen, um sich bei Ihrem Konto anzumelden. Ohne das richtige Passwort können Sie sich nicht anmelden. 2FA ist der Vorgang, bei dem Ihrem Konto eine zusätzliche Sicherheitsebene hinzugefügt wird. Nach der Aktivierung können Sie sich nicht mehr bei Ihrem Konto anmelden, indem Sie nur das Passwort eingeben. Sie müssen einen weiteren Sicherheitsschritt ausführen. Das bedeutet bei 2FA, dass die Website den Benutzer in zwei Schritten verifiziert.

Lesen Sie(Read) : So aktivieren Sie die Bestätigung in zwei Schritten im Microsoft-Konto(How to Enable 2-step Verification in Microsoft Account) .

Wie funktioniert 2FA?

Lassen Sie uns das Funktionsprinzip der Zwei-Faktor-Authentifizierung verstehen. Die 2FA erfordert, dass Sie sich zweimal verifizieren. Wenn Sie Ihren Benutzernamen und Ihr Passwort eingeben, werden Sie auf eine andere Seite weitergeleitet, auf der Sie einen zweiten Nachweis erbringen müssen, dass Sie die echte Person sind, die versucht, sich anzumelden. Eine Website kann eine der folgenden Überprüfungsmethoden verwenden:

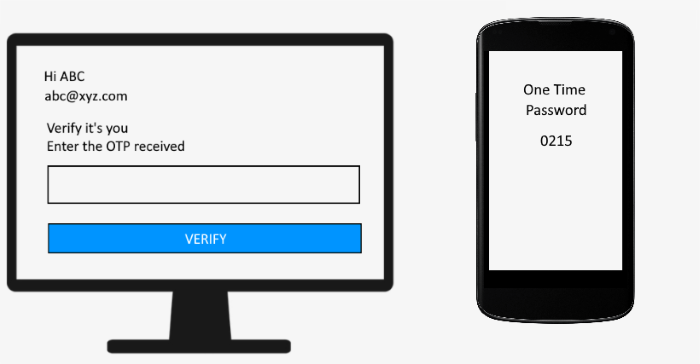

OTP (Einmalpasswort)

Nach Eingabe des Passworts fordert Sie die Website auf, sich zu verifizieren, indem Sie das OTP eingeben, das an Ihre registrierte Handynummer gesendet wird. Nachdem Sie das korrekte OTP eingegeben(OTP) haben, können Sie sich bei Ihrem Konto anmelden.

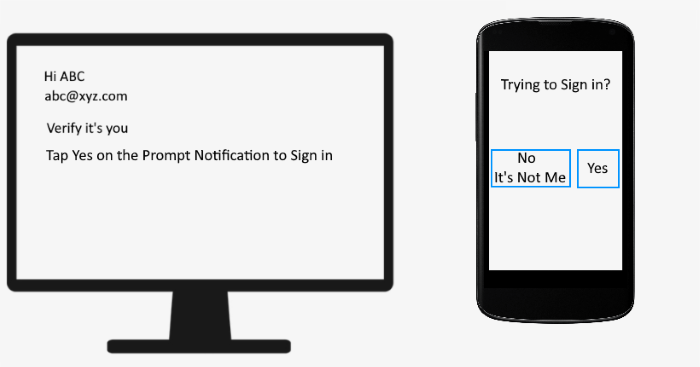

Sofortige Benachrichtigung

Eine sofortige Benachrichtigung wird auf Ihrem Smartphone angezeigt, wenn es mit dem Internet verbunden ist. Sie müssen sich verifizieren, indem Sie auf die Schaltfläche „ Ja “ tippen. (Yes)Danach werden Sie auf Ihrem PC in Ihr Konto eingeloggt.

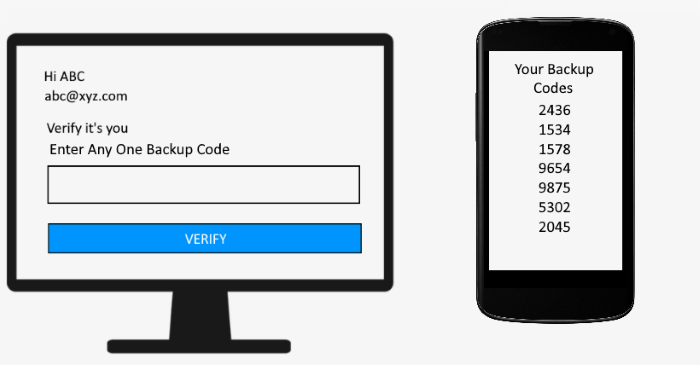

Backup-Codes

Sicherungscodes(Backup) sind nützlich, wenn die beiden oben genannten Überprüfungsmethoden nicht funktionieren. Sie können sich bei Ihrem Konto anmelden, indem Sie einen der Sicherungscodes eingeben, die Sie von Ihrem Konto heruntergeladen haben.

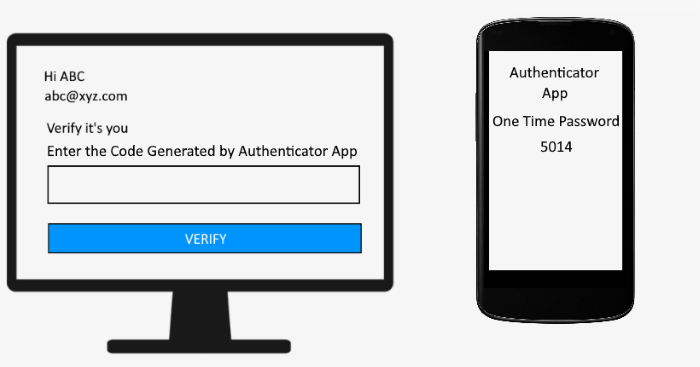

Authentifizierungs-App

Bei dieser Methode müssen Sie Ihr Konto mit einer Authentifizierungs-App verbinden. Wann immer Sie sich bei Ihrem Konto anmelden möchten, müssen Sie den Code eingeben, der in der auf Ihrem Smartphone installierten Authentifizierungs-App angezeigt wird.

Es gibt mehrere weitere Überprüfungsmethoden, die eine Website verwenden kann.

Lesen Sie(Read) : So fügen Sie Ihrem Google-Konto eine Bestätigung in zwei Schritten hinzu(How To Add Two-step Verification To Your Google Account) .

Wie Hacker die Zwei-Faktor-Authentifizierung umgehen können(Two-factor Authentication)

Zweifellos macht 2FA Ihr Konto sicherer. Aber es gibt immer noch viele Möglichkeiten, wie Hacker diese Sicherheitsschicht umgehen können.

1] Cookie-Diebstahl(Cookie Stealing) oder Session-Hijacking

Cookie-Diebstahl oder Session-Hijacking(Cookie stealing or session hijacking) ist die Methode, um das Session-Cookie des Benutzers zu stehlen. Sobald es dem Hacker gelingt, das Session-Cookie zu stehlen, kann er die Zwei-Faktor-Authentifizierung leicht umgehen. Angreifer kennen viele Hijacking-Methoden, wie Sitzungsfixierung, Sitzungs-Sniffing, Cross-Site-Scripting, Malware-Angriffe usw. Evilginx gehört zu den beliebten Frameworks, die Hacker verwenden, um einen Man-in-the-Middle-Angriff durchzuführen. Bei dieser Methode sendet der Hacker einen Phishing-Link an den Benutzer, der ihn zu einer Proxy-Anmeldeseite führt. Wenn sich der Benutzer mit 2FA bei seinem Konto anmeldet, erfasst Evilginx seine Anmeldeinformationen zusammen mit dem Authentifizierungscode. Da das OTPnach der Verwendung verfällt und auch für einen bestimmten Zeitraum gültig ist, macht es keinen Sinn, den Authentifizierungscode zu erfassen. Aber der Hacker hat die Sitzungscookies des Benutzers, mit denen er sich in sein Konto einloggen und die Zwei-Faktor-Authentifizierung umgehen kann.

2] Doppelte Codegenerierung

Wenn Sie die Google Authenticator- App verwendet haben, wissen Sie, dass sie nach einer bestimmten Zeit neue Codes generiert. Google Authenticator und andere Authenticator-Apps arbeiten mit einem bestimmten Algorithmus. Zufallscodegeneratoren(Random) beginnen im Allgemeinen mit einem Startwert, um die erste Zahl zu generieren. Der Algorithmus verwendet dann diesen ersten Wert, um die verbleibenden Codewerte zu generieren. Wenn der Hacker diesen Algorithmus versteht, kann er leicht einen doppelten Code erstellen und sich in das Konto des Benutzers einloggen.

3] Brutale Gewalt

Brute Force ist eine Technik, um alle möglichen Passwortkombinationen zu generieren. Die Zeit, um ein Passwort mit Brute Force zu knacken, hängt von seiner Länge ab. Je länger das Passwort ist, desto länger dauert es, es zu knacken. Im Allgemeinen sind die Authentifizierungscodes 4 bis 6 Ziffern lang, Hacker können einen Brute-Force-Versuch versuchen, um die 2FA zu umgehen. Aber heute ist die Erfolgsquote von Brute-Force-Angriffen geringer. Dies liegt daran, dass der Authentifizierungscode nur für kurze Zeit gültig ist.

4] Sozialtechnik

Social Engineering ist die Technik, bei der ein Angreifer versucht, den Verstand des Benutzers auszutricksen und ihn dazu zwingt, seine Anmeldeinformationen auf einer gefälschten Anmeldeseite einzugeben. Egal ob der Angreifer Ihren Benutzernamen und Ihr Passwort kennt oder nicht, er kann die Zwei-Faktor-Authentifizierung umgehen. Wie? Mal sehen:

Betrachten wir den ersten Fall, in dem der Angreifer Ihren Benutzernamen und Ihr Passwort kennt. Er kann sich nicht bei Ihrem Konto anmelden, weil Sie 2FA aktiviert haben. Um den Code zu erhalten, kann er Ihnen eine E-Mail mit einem schädlichen Link senden, wodurch Sie befürchten, dass Ihr Konto gehackt werden könnte, wenn Sie nicht sofort handeln. Wenn Sie auf diesen Link klicken, werden Sie auf die Seite des Hackers weitergeleitet, die die Authentizität der ursprünglichen Webseite nachahmt. Sobald Sie den Passcode eingeben, wird Ihr Konto gehackt.

Nehmen wir nun einen anderen Fall, in dem der Hacker Ihren Benutzernamen und Ihr Passwort nicht kennt. Auch(Again) in diesem Fall sendet er Ihnen einen Phishing-Link und stiehlt Ihren Benutzernamen und Ihr Passwort zusammen mit dem 2FA-Code.

5] OAuth

Die OAuth(OAuth) -Integration bietet Benutzern die Möglichkeit, sich mit einem Drittanbieterkonto bei ihrem Konto anzumelden. Es handelt sich um eine renommierte Webanwendung, die Autorisierungstoken verwendet, um die Identität zwischen Benutzern und Dienstanbietern nachzuweisen. Sie können OAuth als alternative Methode zur Anmeldung bei Ihren Konten betrachten.

Ein OAuth- Mechanismus funktioniert folgendermaßen:

- Site A fordert Site B (z. B. Facebook ) nach einem Authentifizierungstoken an.

- Site B geht davon aus, dass die Anfrage vom Benutzer generiert wurde, und verifiziert das Konto des Benutzers.

- Standort B(Site B) sendet dann einen Rückrufcode und lässt den Angreifer sich anmelden.

In den oben genannten Prozessen haben wir gesehen, dass der Angreifer sich nicht über 2FA verifizieren muss. Aber damit dieser Umgehungsmechanismus funktioniert, sollte der Hacker den Benutzernamen und das Passwort des Benutzerkontos kennen.

So können Hacker die Zwei-Faktor-Authentifizierung eines Benutzerkontos umgehen.

Wie verhindert man das 2FA-Bypassing?

Hacker können zwar die Zwei-Faktor-Authentifizierung umgehen, benötigen aber bei jeder Methode die Zustimmung der Nutzer, die sie durch Austricksen einholen. Ohne die Benutzer auszutricksen, ist die Umgehung von 2FA nicht möglich. Daher(Hence) sollten Sie auf folgende Punkte achten:

- Bevor Sie auf einen Link klicken, überprüfen Sie bitte dessen Echtheit. Sie können dies tun, indem Sie die E-Mail-Adresse des Absenders überprüfen.

- Erstellen Sie ein sicheres Passwort(Create a strong password) , das eine Kombination aus Buchstaben, Zahlen und Sonderzeichen enthält.

- Verwenden Sie(Use) nur echte Authentifizierungs-Apps wie Google Authenticator, Microsoft Authenticator usw.

- Laden Sie die Sicherungscodes herunter(Download) und speichern Sie sie an einem sicheren Ort.

- Vertrauen Sie niemals Phishing-E-Mails, mit denen Hacker die Gedanken der Benutzer austricksen.

- Teilen Sie Sicherheitscodes mit niemandem.

- Richten(Setup) Sie den Sicherheitsschlüssel in Ihrem Konto ein, eine Alternative zu 2FA.

- Ändern Sie Ihr Passwort regelmäßig.

Lesen Sie(Read) : Tipps, um Hacker von Ihrem Windows-Computer fernzuhalten(Tips to Keep Hackers out of your Windows computer) .

Fazit

Die Zwei-Faktor-Authentifizierung ist eine effektive Sicherheitsebene, die Ihr Konto vor Entführungen schützt. Hacker wollen immer die Möglichkeit haben, 2FA zu umgehen. Wenn Sie sich verschiedener Hacking-Mechanismen bewusst sind und Ihr Passwort regelmäßig ändern, können Sie Ihr Konto besser schützen.

Related posts

So aktivieren Sie die Zwei-Faktor-Authentifizierung in Discord

So richten Sie Wiederherstellungs- und Sicherungsoptionen für die Zwei-Faktor-Authentifizierung richtig ein

So installieren Sie Drupal mit WAMP unter Windows

Beste Software & Hardware Bitcoin Wallets für Windows, iOS, Android

Richten Sie Internet Radio Station kostenlos auf einem Windows-PC ein

Beim Suchen nach Updates in VLC ist ein Fehler aufgetreten

Die Sitzungs-Messaging-App bietet starke Sicherheit; Keine Telefonnummer erforderlich!

Cyber Monday & Black Friday Sale Einkaufstipps, denen Sie folgen möchten

So löschen Sie Ihr LastPass-Konto

So erstellen Sie selbstsignierte SSL-Zertifikate in Windows 11/10

Whiteboard Fox ist ein kostenloses Online-Whiteboard, das die gemeinsame Nutzung in Echtzeit ermöglicht

Beste kostenlose sichere Software für digitale Notizbücher und Online-Dienste

Was ist ein Magnet-Link und wie öffnet man Magnet-Links in einem Browser?

Bring Your Own Device (BYOD) Vorteile, Best Practices usw.

Fix Partner stellte keine Verbindung zum Router-Fehler in TeamViewer unter Windows 10 her

Die 10 besten USB-LED-Lampen für Laptops

Dieses Konto ist mit keinem Mixer-Konto verknüpft

Plex Server und Servereinstellungen gesperrt? Hier ist die Lösung!

Die besten Laptoptische online kaufen

Etikette für Videokonferenzen, Tipps und Regeln, die Sie befolgen müssen