Weniger bekannte Netzwerksicherheitsbedrohungen, die Administratoren kennen sollten

Administratoren von Netzwerken und sogar eigenständigen Computern sind immer um die Sicherheit besorgt. Sie versuchen, Pläne für alle möglichen Bedrohungen der Netzwerksicherheit zu implementieren, die ihnen einfallen. Dabei vergessen sie oft einige der ganz grundlegenden Bedrohungen.

Bedrohungen der Netzwerksicherheit

Dieser Artikel listet fünf weniger bekannte Bedrohungen für die Netzwerksicherheit auf.

1] Benutzer des Netzwerks(Network) oder eigenständiger Systeme

Die Art und Weise, wie Benutzer des Netzwerks die Computer verwenden, ist eine der am häufigsten übersehenen Bedrohungen. Benutzer sind diejenigen, die die meiste Zeit auf den Computern in einem Netzwerk verbringen. Selbst wenn Ihr Computer an verschiedenen Ports eine Firewall hat, versagen alle Sicherheitsmaßnahmen, wenn ein Benutzer einen infizierten USB-Stick mitbringt. In einigen Fällen kann der Benutzer eine Verbindung zum Netzwerk herstellen und den Computer für einige Minuten in Ruhe lassen. Diese wenigen Minuten können sich als kostspielig erweisen, wenn jemand anderes einen Blick auf die Datenbank werfen möchte.

Die einzige Methode, um diese Nachlässigkeiten zu bekämpfen, besteht darin, die Benutzer aufzuklären. Ob es sich um einen eigenständigen Computer oder einen Computer im Netzwerk handelt, Benutzer sollten auch für Probleme verantwortlich gemacht werden, die durch Nachlässigkeit auftreten.

Lesen Sie(Read) : Was sind Cloud-Sicherheitsherausforderungen(What are Cloud Security Challenges) ?

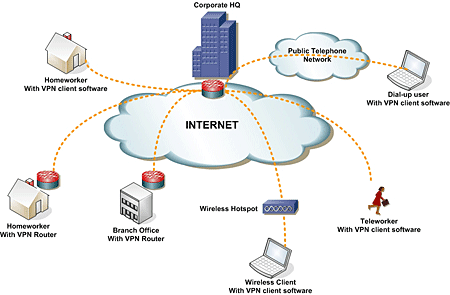

2] Wer(Who) ist diese Person(Person Connecting) , die sich über VPN verbindet(VPN) ?

VPNs können eine Gefahr darstellen, da sie es Personen ermöglichen, sich aus der Ferne mit dem Unternehmensnetzwerk zu verbinden. Während Organisationen in einigen Fällen konfigurierte Laptops für VPNs bereitstellen , können die Leute in anderen Fällen einfach eine VPN- Verbindung erstellen. Letzteres kann den Untergang bedeuten, wenn es nicht überwacht wird. Abgesehen von den Absichten der Person kann das Fehlen angemessener Sicherheitsvorkehrungen das Netzwerk zum Erliegen bringen.

Um Probleme mit VPNs zu vermeiden , wird empfohlen, dass Sie eine Liste autorisierter Computer erstellen und nur diesen Computern erlauben, sich über VPN zu verbinden . Sie können auch ein Audit einrichten, um zu überprüfen, wer sich mit welchen Computern und warum mit dem Netzwerk verbindet.

3] Veraltete Anwendungen sind eine Haftung

In einigen Netzwerken verwenden sie weiterhin eine ältere Version von Anwendungen (z. B. Outlook Express ), weil sie nicht bereit sind, für die Upgrades Geld auszugeben. Ausgaben beziehen sich hier sowohl auf Geld als auch auf Zeit. Ältere Anwendungen können problemlos auf Ihrem Computer/Netzwerk ausgeführt werden, stellen jedoch eine Bedrohung in dem Sinne dar, dass sie leicht von böswilligen Personen innerhalb oder außerhalb des Netzwerks übernommen werden können. Ältere Legacy-Anwendungen neigen auch dazu, im Vergleich zu neueren Versionen stärker zusammenzubrechen.

Es wird empfohlen, dass Sie sich über die Kosten des Upgrades informieren. Wenn es in Ordnung ist, führen Sie ein Upgrade durch oder wechseln Sie zu einer völlig neuen Anwendung mit ähnlicher Funktionalität. Wenn Sie beispielsweise immer noch Anwendungen vom Typ „ FoxPro für DOS“ verwenden, möchten Sie möglicherweise zu Visual FoxPro wechseln , um sicherzustellen, dass Ihre Programme auf dem neuesten Stand sind und die Sicherheit installiert ist.

4] Alte Server(Old Servers Running) , auf denen ein unmögliches Programm läuft

Fast alle Netzwerke haben einen oder mehrere Server, auf denen ältere Programme oder Betriebssysteme laufen. Diese Server können nicht aktualisiert werden, da kein Support mehr verfügbar ist. Solche Server scheinen zwar gut zu funktionieren, stellen jedoch ein großes Risiko für das Netzwerk dar. Sie wissen, dass der Server nicht zusammenbrechen wird. Aber es kann sicher von neugierigen Blicken im Netzwerk entführt werden.

Die beste Methode besteht darin, die Programme zu virtualisieren, die auf den alten Servern ausgeführt werden. Auf diese Weise können Sie versuchen, die Programme zu aktualisieren. Alternativ können Sie das gesamte Programm ablegen und sich für einen Ersatz entscheiden.

5] Lokale Administratoren sind immer eine Bedrohung

Mehr als oft sind lokale Administratoren die Personen, die spezielle Privilegien erhalten, nur um Probleme auf dem Computer zu beheben. Sobald die Fehlerbehebung abgeschlossen ist, sollten die Administratorrechte widerrufen werden, aber die IT-Leute vergessen dies. In so einem Fall wird das lokale Admin-Benutzerkonto irgendwann Probleme bereiten. Die beste Methode, um mit lokalen Administratoren umzugehen, besteht darin, Profile zu erstellen, die automatisch ablaufen.

Dies waren meiner Meinung nach fünf weniger bekannte Bedrohungen für die Netzwerksicherheit. Wenn Sie etwas hinzufügen möchten oder das Gefühl haben, dass ich etwas verpasst habe, hinterlassen Sie bitte unten eine Notiz.(These were five lesser-known threats to network security, in my opinion. If you wish to add or feel I have missed out something, please leave a note below.)

Related posts

Aktivieren Sie Netzwerksicherheitsgruppen in Azure Security Center

So überprüfen Sie den WLAN-Sicherheitstyp in Windows 11/10

Beheben Sie den Fehler „Nicht übereinstimmende Netzwerksicherheitsschlüssel“ unter Windows 11/10

Proxy vs. VPN: Wann verwendet man einen Proxy-Server und wann ein VPN? -

So verwenden Sie die Tracking-Prävention in Microsoft Edge -

5 Gründe, warum die Windows-Firewall eine der besten Firewalls ist

So melden Sie Rachepornos an Microsoft und Bing

Einfache Fragen: Was ist Zwei-Faktor-Authentifizierung oder zweistufige Verifizierung?

Was ist die Hosts-Datei in Windows? Wie bearbeite ich etc/hosts?

So bearbeiten Sie die Liste der zulässigen Apps in der Windows Defender-Firewall (und blockieren andere)

Richten Sie Ihren TP-Link Wi-Fi 6-Router als VPN-Server ein -

Wie man VPN-Verbindungen in Windows 8.1 hinzufügt, ändert oder entfernt

So installieren Sie eine beliebige Version von Windows von anderen Netzwerkcomputern

So blockieren Sie Remote Desktop auf Ihrem Windows-PC -

Scannen Sie nach offenen Ports und bewerten Sie die Sicherheit Ihres Systems mit Nmap

5 Dinge, die Sie mit dem neuen Windows Defender Security Center tun können

Verhindern Sie mit der Windows Defender-Firewall, dass Apps und Spiele auf das Internet zugreifen

8 Schritte zur Maximierung der Sicherheit Ihres ASUS-Routers oder ASUS Lyra-Mesh-WLAN

So projizieren Sie mit Miracast drahtlos von Android auf einen Fernseher oder Monitor

So ändern Sie die Bandbreitenbeschränkungen für Windows 10-Updates -