Was sind Walfangbetrügereien und wie können Sie Ihr Unternehmen schützen?

Wenn Sie in einem Unternehmen arbeiten oder ein Unternehmen besitzen, müssen Sie wissen, dass immer ein hohes Risiko von Cyberangriffen und Betrug besteht. E-Mail-Betrug(Email Scams) ist der häufigste unter ihnen. Phishing gibt es in vielen Varianten wie Tabnabbing, Spear Phishing sowie Vishing und Smishing. Vor ein paar Tagen haben wir uns Pharming-Online-Betrug angeschaut(Pharming online frauds) – heute werfen wir einen Blick auf Whaling Scams , die die aufkommende Cyber-Sicherheitsbedrohung darstellen.

Was sind Walfangbetrug

Bei Whaling -Betrug werden Sie normalerweise per E-Mail angegriffen – es handelt sich um einen spezialisierten Phishing-Betrug(Phishing scam) . Der Angreifer untersucht Ihre Online-Aktivitäten und erhält nützliche Informationen über Sie aus anderen Quellen. Und diese Informationen werden verwendet, um eine professionell aussehende personalisierte E-Mail zu erstellen. Der Anblick einer offiziellen E-Mail kann dazu führen, dass Sie Ihre Verteidigung aufgeben und einer solchen E-Mail sehr wahrscheinlich vertrauen. Die Idee ist, von Ihnen Informationen für weitere betrügerische Aktivitäten zu erhalten.

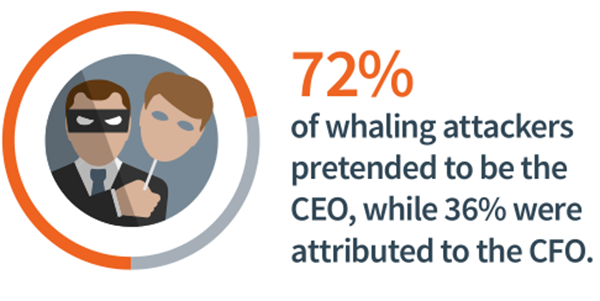

Nun müssen Sie sich darüber im Klaren sein, dass es einen schmalen Grat zwischen Whaling und Spear Phishing gibt (Spear Phishing). Whaling zielt in der Regel auf hochrangige Führungskräfte ab, während letzterer Betrug auf Mitarbeiter eines Unternehmens abzielt, Kunden eines Unternehmens im Allgemeinen. Es wird Walfang(Whaling) genannt, weil die Ziele normalerweise groß oder wichtig sind. Und so werden Wale(Whales) aufgrund ihrer Autorität und ihres Zugangs innerhalb einer Organisation ausgewählt.

Wie funktioniert der Walfang(Whaling) und warum werden Sie ins Visier genommen?

Die meisten Ziele sind in der Regel Geschäftsleute, Unternehmer, CEOs und Mitarbeiter von Unternehmen. Die Ziele sind in der Regel unternehmensspezifisch, und Angriffe werden mit dem Ziel geplant, sensible Informationen über die Aktivitäten einer Organisation zu erhalten.

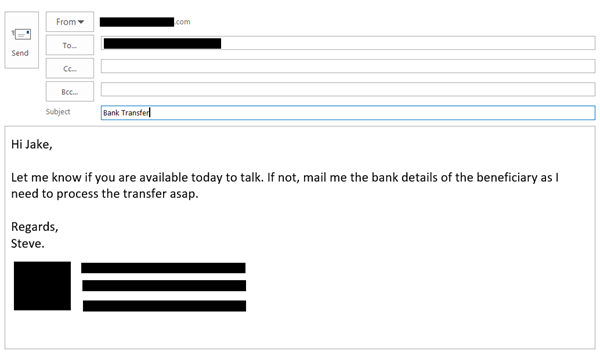

Diese Art von Social-Engineering-Angriffen ist sehr schwer zu identifizieren, und die Leute geben in der Regel Daten an solche Betrüger weiter. Der Betrüger sendet eine personalisierte E-Mail von einer Ihnen bekannten Adresse. Der Betrüger kann sich als Ihr Chef oder eine andere freundliche Organisation ausgeben. Oder er/sie kann sich als Ihr Finanzberater oder Anwalt ausgeben. Der Inhalt der E-Mail ist hauptsächlich darauf ausgerichtet, Aufmerksamkeit zu erregen, sodass Sie umgehend antworten können und die geringste Chance besteht, dass sie erwischt werden.

Die E-Mail fordert Sie möglicherweise auf, Geld als Zahlung für eine fällige Rechnung zu überweisen, oder Sie werden nach einigen Unternehmensdaten gefragt, die in einer Zentrale erforderlich sind. Oder es kann nach persönlichen Details über die Mitarbeiter der Organisation fragen.

Der Betrüger oder Angreifer hat Sie bereits recherchiert, um eine personalisierte E-Mail für Sie zu erstellen. Und die Recherche kann auf Ihren Online-Aktivitäten oder auf Informationen basieren, die Sie aus anderen Quellen erhalten haben. Walfang-E-Mails(Whaling emails) scheinen einfach normal und perfekt zu sein, und das ist der einzige Grund, warum Menschen in die Falle tappen. Die in der E-Mail verwendeten Namen, Logos und anderen Informationen können echt sein oder nicht. Aber es wird so dargestellt, dass die Leute normalerweise keinen Unterschied zwischen diesen E-Mails erkennen können.

Außerdem ähnelt die E-Mail-Adresse des Absenders oder der erwähnten Website jemandem, den Sie möglicherweise kennen. Die Anhänge können bösartig sein oder nicht. Der einzige Zweck dieser Betrügereien besteht darin, Sie davon zu überzeugen, dass die E-Mail völlig normal ist und dringend gehandelt werden muss. Und wenn Sie den Anweisungen in der E-Mail folgen, geben Sie am Ende einige vertrauliche Daten an eine nicht autorisierte Person oder Website weiter.

Wie man sich vor Walfangangriffen schützt

Sie müssen lernen , Phishing-Angriffe zu identifizieren(identify Phishing Attacks) , um mehr über den Schutz vor Phishing im Allgemeinen zu erfahren, damit Sie Phishing-Betrug vermeiden(avoid Phishing scams) können .

Der Schlüssel zum Schutz besteht darin, aufmerksam zu bleiben. Lesen Sie alle Ihre arbeitsbezogenen E-Mails von Ende zu Ende und behalten Sie etwas im Auge, das faul ist. Wenn Sie gerade das Gefühl haben, dass mit der E-Mail etwas nicht stimmt, wenden Sie sich an die Organisation, von der die E-Mail stammen soll.

1] Überprüfen(Verify) Sie die E-Mail des Absenders und antworten Sie dann nur auf E-Mails. Normalerweise sind die Websites oder E-Mail-Adressen, von denen Sie E-Mails erhalten, fast identisch mit normalen E-Mail-Adressen, die Sie möglicherweise kennen. Ein 'o' kann durch eine '0' (Null) ersetzt werden oder es können zwei 'ss' anstelle von einem 's' stehen. Solche Fehler werden vom menschlichen Auge leicht übersehen und bilden die Grundlage für solche Angriffe.

2] Wenn die E-Mail dringende Maßnahmen erfordert, müssen Sie genau hinsehen und dann die Entscheidung treffen. Wenn Links zu ausgehenden Websites vorhanden sind, überprüfen Sie deren Adresse, bevor Sie Informationen an diese Website übermitteln. Achten Sie auch auf das Vorhängeschloss-Zeichen oder überprüfen Sie das Zertifikat der Website.

3] Geben Sie keine Finanz- oder Kontaktdaten an Websites oder E-Mails weiter. Wissen Sie, wann Sie einer Website vertrauen können(Know when to trust a website) , treffen Sie Vorsichtsmaßnahmen, bevor Sie auf Weblinks klicken,(precautions before clicking on any web links) und befolgen Sie die grundlegenden Sicherheitsnormen für die Internetnutzung.

4] Verwenden Sie eine geeignete Antiviren- und Firewall-Software, die Ihren Computer schützt, und laden Sie keine Anhänge von diesen E-Mails herunter. RAR/7z oder andere ausführbare Dateien stehen im Verdacht, Malware oder Trojaner(Trojans) zu enthalten . Ändern Sie regelmäßig Passwörter und erstellen Sie Sicherungskopien wichtiger Dokumente an einem sicheren Ort.

5 ](] Completely) Vernichten Sie Ihre physischen Dokumente vollständig, bevor Sie sie entsorgen, damit sie keine Informationen über Sie und Ihre Organisation geben können.

Beispiele für Walfangangriffe

Während Sie online eine Menge solcher Betrugsgeschichten finden können. Sogar die großen Unternehmen wie Snapchat und Seagate sind in die Fallen dieser Betrügereien getappt. Im vergangenen Jahr wurde ein hochrangiger Mitarbeiter von Snapchat Opfer eines solchen Betrugs, bei dem eine E-Mail, die sich als CEO des Unternehmens ausgab, nach der Gehaltsabrechnung der Mitarbeiter gefragt wurde. Schauen Sie sich einige Beispiele an:

- Seagate : Bei einem erfolgreichen Walfangangriff landeten Diebe bis zu 10.000 W-2-Steuerdokumente für alle aktuellen und ehemaligen Mitarbeiter.

- Snapchat : Ein Mitarbeiter ist auf eine E-Mail hereingefallen, die eine Anfrage von CEO Evan Spiegel vortäuscht(CEO Evan Spiegel) und Gehaltsdaten von 700 Mitarbeitern kompromittiert.

- FACC : Der österreichische Flugzeugzulieferer hat durch einen Walfangangriff 50 Millionen Euro verloren.

- Ubiquiti Networks : Dieses Netzwerktechnologieunternehmen erlitt einen Verlust von 39,1 Millionen US-Dollar infolge eines Walfangangriffs.

- Weight Watchers International : Eine Walfang-E-Mail ermöglichte Dieben, Steuerdaten von fast 450 aktuellen und ehemaligen Mitarbeitern zu erhalten.

Bereits betrogen?

Glaubst du, dass du Opfer eines Walfangbetrugs(Whaling) geworden bist ? Informieren Sie unverzüglich den Leiter Ihrer Organisation und suchen Sie rechtlichen Beistand. Wenn Sie ihnen Bankdaten oder Passwörter gegeben haben, ändern Sie diese sofort. Wenden Sie sich an einen Cybersicherheitsexperten, um den Pfad zurückzuverfolgen und herauszufinden, wer der Angreifer war. Suchen Sie sich rechtliche Hilfe und konsultieren Sie einen Anwalt.

Es gibt verschiedene Online-Dienste, bei denen Sie solche Betrügereien melden können. Bitte melden Sie solche Betrügereien, damit ihre Aktivität unterbrochen werden kann und nicht mehr Menschen betroffen sind.

Wenn Sie daran interessiert sind, mehr zu erfahren, gibt es dieses ausgezeichnete eBook mit dem Titel Whaling, Anatomy of an attack , das Sie kostenlos herunterladen können.

Schützen Sie sich, Ihre Mitarbeiter und Ihre Organisation vor solchen Betrügereien und Online-Betrug. Sagen Sie es weiter und helfen Sie Ihren Kollegen, Freunden und Ihrer Familie, geschützt zu bleiben.(Protect yourself, your employees and your organization from such frauds and online scams. Spread the word and help your colleagues, friends, and family stay protected.)

Lesen Sie hier mehr über die häufigsten Online- und E-Mail-Betrügereien(most common Online and Email scams & frauds) .

Related posts

So überprüfen Sie mit Ihrem Webbrowser, ob ein Link sicher ist oder nicht

Finden Sie heraus, ob Ihr Online-Konto gehackt wurde und E-Mail- und Passwortdetails durchgesickert sind

Online-Sicherheitstipps für Kinder, Studenten und Jugendliche

Artikel zur Internetsicherheit und Tipps für Windows-Benutzer

Schützen Sie Ihre Kinder mit Clean Browsing vor nicht jugendfreien Inhalten

Die besten kostenlosen PDF-Editor-Online-Tools, die Cloud-basiert sind

Was sind geparkte Domains und Sinkhole-Domains?

Warum schreibt Microsoft mir eine SMS? Sind sie echt oder Phishing?

Was sind digitale Fußabdrücke, Spuren oder Schatten?

Die besten kostenlosen Online-Tools zur Erstellung von Flussdiagrammen

So suchen Sie in Microsoft Word nach Online-Vorlagen

Coronavirus COVID-19 Phishing, Betrug, Betrug und Schemata

Die 5 besten Firefox-Datenschutz-Add-ons für die Online-Sicherheit

Was ist Man-in-the-Middle-Angriff (MITM): Definition, Prävention, Tools

Kostenloser PDF-Editor Online-Tool zum Bearbeiten von PDF-Dateien - PDF Yeah

Wie vermeidet man Phishing-Betrug und -Angriffe?

Tipps zur Sicherheit auf öffentlichen Computern

Was sind personenbezogene Daten (PII) und wie können sie online geschützt werden?

Vorsichtsmaßnahmen, die Sie ergreifen sollten, bevor Sie auf Weblinks oder URLs klicken

Die besten Rechnungsvorlagen für Word Online zum kostenlosen Erstellen von Geschäftsrechnungen