Was ist Man-in-the-Middle-Angriff (MITM): Definition, Prävention, Tools

Der Schutz unserer Daten im Internet wird niemals eine leichte Aufgabe sein, insbesondere heutzutage, da Angreifer regelmäßig neue Techniken und Exploits erfinden, um Ihre Daten zu stehlen. Manchmal sind ihre Angriffe für einzelne Benutzer nicht so schädlich. Aber großangelegte Angriffe auf einige beliebte Websites oder Finanzdatenbanken könnten sehr gefährlich sein. In den meisten Fällen versuchen die Angreifer zuerst, Malware auf den Computer des Benutzers zu schieben. Manchmal funktioniert diese Technik jedoch nicht.

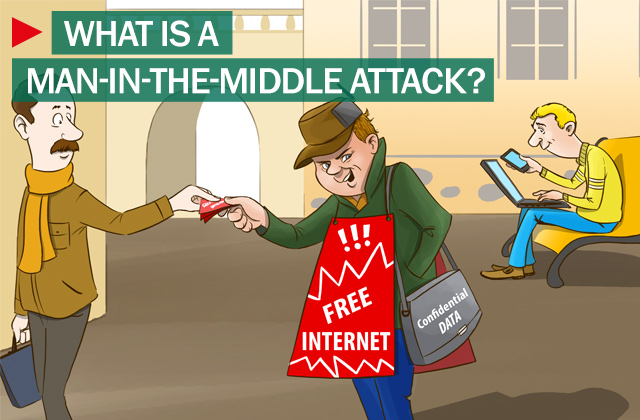

Bildquelle: Kaspersky.

Was ist ein Man-in-the-Middle-Angriff?

Eine beliebte Methode ist der Man-In-The-Middle-Angriff(Man-In-The-Middle attack) . Es ist auch als Eimerkettenangriff(bucket brigade attack) oder manchmal Janus-Angriff(Janus attack) in der Kryptographie bekannt. Wie der Name schon sagt, hält sich der Angreifer zwischen zwei Parteien auf und gibt ihnen vor, dass sie direkt über eine private Verbindung miteinander sprechen, obwohl tatsächlich die gesamte Konversation vom Angreifer kontrolliert wird.

Ein Man-in-the-Middle-Angriff kann nur erfolgreich sein, wenn der Angreifer eine gegenseitige Authentifizierung zwischen zwei Parteien bildet. Die meisten kryptografischen Protokolle bieten immer eine Form der Endpunktauthentifizierung, insbesondere um MITM - Angriffe auf Benutzer zu blockieren. Das SSL-Protokoll (Secure Sockets Layer)(Secure Sockets Layer (SSL)) wird immer verwendet, um eine oder beide Parteien mithilfe einer gegenseitig vertrauenswürdigen Zertifizierungsstelle zu authentifizieren.

Wie es funktioniert

Nehmen wir an, es gibt drei Charaktere in dieser Geschichte: Mike , Rob und Alex . Mike möchte mit Rob kommunizieren . Währenddessen hemmt Alex (Angreifer) das Gespräch, um zu lauschen, und führt ein falsches Gespräch mit Rob im Namen von Mike . Zuerst(First) fragt Mike Rob nach seinem öffentlichen Schlüssel. Wenn Rob Mike seinen Schlüssel gibt , fängt Alex ab, und so beginnt der „Man-in-the-Middle-Angriff“. Alex schickt dann eine gefälschte Nachricht an Mikedie angeblich von Rob stammt(Rob) , aber den öffentlichen Schlüssel von Alex enthält. (Alex)Mike glaubt leicht, dass der erhaltene Schlüssel Rob gehört, wenn das nicht stimmt. Mike verschlüsselt seine Nachricht unschuldig mit dem Schlüssel von Alex und sendet die umgewandelte Nachricht an Rob zurück .

Bei den häufigsten MITM - Angriffen verwendet der Angreifer meist einen WLAN(WiFi) -Router, um die Kommunikation des Benutzers abzufangen. Diese Technik kann ausgenutzt werden, indem ein Router mit einigen bösartigen Programmen ausgenutzt wird, um Benutzersitzungen auf dem Router abzufangen. Hier konfiguriert der Angreifer zunächst seinen Laptop als WLAN(WiFi) -Hotspot und wählt einen Namen, der häufig in öffentlichen Bereichen wie Flughäfen oder Cafés verwendet wird. Sobald sich ein Benutzer mit diesem bösartigen Router verbindet, um Websites wie Online-Banking-Sites oder Handelsseiten zu erreichen, protokolliert der Angreifer die Anmeldeinformationen eines Benutzers zur späteren Verwendung.

Man-in-the-Middle-Angriffsprävention und Tools

Die meisten effektiven Abwehrmaßnahmen gegen MITM sind nur auf der Router- oder Serverseite zu finden. Sie haben keine dedizierte Kontrolle über die Sicherheit Ihrer Transaktion. Stattdessen können Sie eine starke Verschlüsselung zwischen dem Client und dem Server verwenden. In diesem Fall authentifiziert der Server die Anfrage des Clients, indem er ein digitales Zertifikat vorlegt, und dann könnte die einzige Verbindung hergestellt werden.

Eine andere Methode, um solche MITM- Angriffe zu verhindern, besteht darin, sich niemals direkt mit offenen WLAN-(WiFi) Routern zu verbinden. Wenn Sie dies wünschen, können Sie ein Browser-Plugin wie HTTPS Everywhere oder ForceTLS verwenden(ForceTLS) . Diese Plug-Ins helfen Ihnen beim Aufbau einer sicheren Verbindung, wann immer die Option verfügbar ist.

Weiterlesen(Read next) : Was sind Man-in-the-Browser-Angriffe(Man-in-the-Browser attacks) ?

Related posts

Artikel zur Internetsicherheit und Tipps für Windows-Benutzer

Die 5 besten Firefox-Datenschutz-Add-ons für die Online-Sicherheit

Tipps, Tools und Services für das Online-Reputationsmanagement

So überprüfen Sie mit Ihrem Webbrowser, ob ein Link sicher ist oder nicht

Finden Sie heraus, ob Ihr Online-Konto gehackt wurde und E-Mail- und Passwortdetails durchgesickert sind

Vermeiden Sie Online-Tech-Support-Betrug und PC-Bereinigungslösungen

Die 4 besten Suchmaschinen für Kinder

Was ist Website-Traffic-Fingerprinting? Wie kann man sich schützen?

Was ist Pharming und wie können Sie diesen Online-Betrug verhindern?

Die 10 häufigsten Online-, Internet- und E-Mail-Betrügereien und -Betrügereien

Tipps zur Sicherheit auf öffentlichen Computern

Gefahren und Folgen des übermäßigen Teilens in sozialen Medien

4+ kostenlose Tools zum Herstellen von Remote-Verbindungen von Macs zu Windows-PCs

Cyberangriffe – Definition, Typen, Prävention

Was sind personenbezogene Daten (PII) und wie können sie online geschützt werden?

Was ist Fleeceware? Wie kann man sich vor Fleeceware-Apps schützen?

Remoteverwaltungstools: Risiken, Bedrohungen, Prävention

Vorsichtsmaßnahmen, die Sie ergreifen sollten, bevor Sie auf Weblinks oder URLs klicken

Die besten Apps zur Überwachung der Internetnutzung

Was sind digitale Fußabdrücke, Spuren oder Schatten?