Tipps zum Schutz Ihres Computers vor Thunderspy-Angriffen

Thunderbolt ist die von (Thunderbolt)Intel entwickelte Hardware-Markenschnittstelle . Es fungiert als Schnittstelle zwischen Computer und externen Geräten. Während die meisten Windows -Computer mit allen möglichen Anschlüssen ausgestattet sind, verwenden viele Unternehmen Thunderbolt , um eine Verbindung zu verschiedenen Arten von Geräten herzustellen. Es macht die Verbindung einfach, aber laut Forschung an der Eindhoven University of Technology kann die Sicherheit hinter Thunderbolt mit einer Technik – Thunderspy – gebrochen werden . In diesem Beitrag teilen wir Tipps, die Sie befolgen können, um Ihren Computer vor Thunderspy zu schützen .

Was ist Tunderspy ? Wie funktioniert es?

Es handelt sich um einen Stealth-Angriff, der es einem Angreifer ermöglicht, auf die Funktionalität des direkten Speicherzugriffs ( DMA ) zuzugreifen, um Geräte zu kompromittieren. Das größte Problem ist, dass keine Spur zurückbleibt, da es funktioniert, ohne Malware oder Linkköder einzusetzen. Es kann die besten Sicherheitspraktiken umgehen und den Computer sperren. Wie funktioniert es? Der Angreifer benötigt direkten Zugriff auf den Computer. Laut der Forschung dauert es mit den richtigen Tools weniger als 5 Minuten.

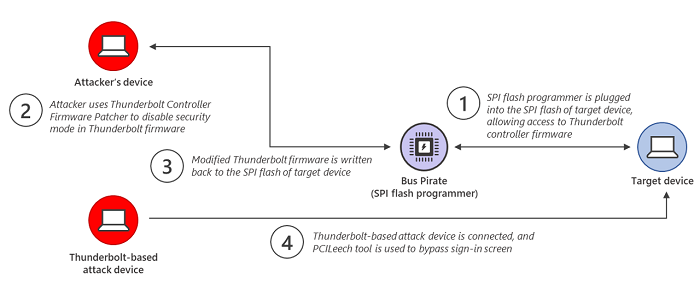

Der Angreifer kopiert die Thunderbolt-Controller-Firmware des Quellgeräts auf sein Gerät. Es verwendet dann einen Firmware-Patcher ( TCFP ), um den in der Thunderbolt - Firmware erzwungenen Sicherheitsmodus zu deaktivieren. Die modifizierte Version wird mit dem Bus Pirate(Bus Pirate) -Gerät auf den Zielcomputer zurückkopiert . Dann wird ein Thunderbolt -basiertes Angriffsgerät mit dem angegriffenen Gerät verbunden. Anschließend verwendet es das PCILeech- Tool, um ein Kernelmodul zu laden, das den Windows -Anmeldebildschirm umgeht.

Selbst wenn der Computer über Sicherheitsfunktionen wie Secure Boot , starkes BIOS und Passwörter für Betriebssystemkonten verfügt und die vollständige Festplattenverschlüsselung aktiviert ist, wird er dennoch alles umgehen.

TIPP(TIP) : Spycheck prüft, ob Ihr PC für den Thunderspy-Angriff anfällig ist .

Tipps zum Schutz vor Thunderspy

Microsoft empfiehlt(recommends) drei Möglichkeiten zum Schutz vor der modernen Bedrohung. Einige dieser in Windows integrierten Funktionen können genutzt werden, während andere aktiviert werden sollten, um die Angriffe abzuwehren.

- Secured-Core-PC-Schutz

- Kernel-DMA-Schutz

- Hypervisor-geschützte Codeintegrität ( HVCI )

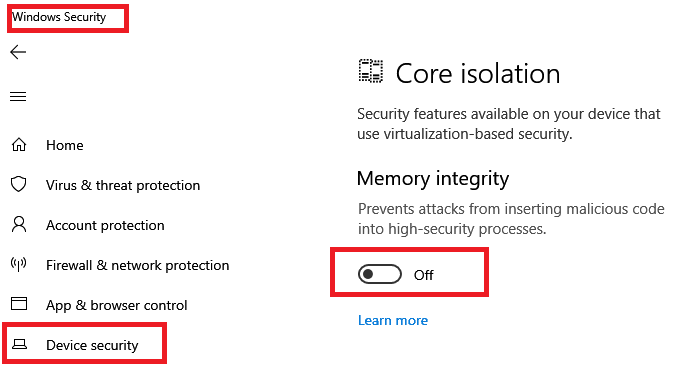

All dies ist jedoch auf einem Secured-Core-PC möglich. Sie können dies einfach nicht auf einem normalen PC anwenden, da die Hardware nicht verfügbar ist, die ihn vor dem Angriff schützen kann. Der beste Weg, um herauszufinden, ob Ihr PC dies unterstützt, ist der Abschnitt Gerätesicherheit(Devic Security) der Windows-Sicherheits(Windows Security) -App.

1] Secured-Core-PC-Schutz

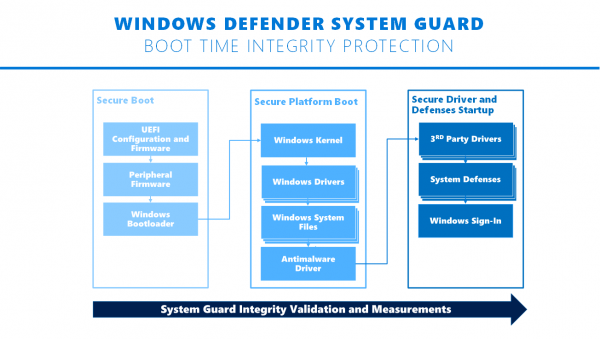

Windows Security , die hauseigene Sicherheitssoftware von Microsoft, bietet Windows Defender System Guard und virtualisierungsbasierte Sicherheit. Sie benötigen jedoch ein Gerät, das Secured-Core-PCs verwendet . Es verwendet verwurzelte Hardwaresicherheit in der modernen CPU , um das System in einen vertrauenswürdigen Zustand zu versetzen. Es hilft, Versuche von Malware auf Firmware-Ebene abzuschwächen.

2] Kernel-DMA-Schutz

Der in Windows 10 v1803 eingeführte Kernel-DMA -Schutz stellt sicher, dass externe Peripheriegeräte vor DMA - Angriffen ( Direct Memory Access ) mit (Memory Access)PCI - Hotplug-Geräten wie Thunderbolt blockiert werden . Das bedeutet, wenn jemand versucht, bösartige Thunderbolt -Firmware auf eine Maschine zu kopieren, wird diese über den Thunderbolt - Port blockiert. Wenn der Benutzer jedoch den Benutzernamen und das Passwort hat, kann er es umgehen.

3] Härtungsschutz(Hardening) mit Hypervisor-geschützter(Hypervisor-protected) Codeintegrität ( HVCI )

Hypervisor-geschützte Codeintegrität oder HVCI sollte unter Windows 10 aktiviert sein . Es isoliert das Codeintegritätssubsystem und verifiziert, dass der Kernelcode nicht von (Kernel)Microsoft verifiziert und signiert ist . Es stellt auch sicher, dass Kernelcode nicht sowohl beschreibbar als auch ausführbar sein kann, um sicherzustellen, dass nicht verifizierter Code nicht ausgeführt wird.

Thunderspy verwendet das PCILeech- Tool, um ein Kernelmodul zu laden, das den Windows -Anmeldebildschirm umgeht. Durch die Verwendung von HVCI(HVCI) wird dies verhindert, da der Code nicht ausgeführt werden kann.

Sicherheit sollte beim Kauf von Computern immer an erster Stelle stehen. Wenn Sie mit wichtigen Daten umgehen, insbesondere im geschäftlichen Bereich, empfiehlt es sich, PC- Geräte mit Secure-Core zu kaufen. (Secured-core PC)Hier ist die offizielle Seite solcher Geräte(such devices) auf der Microsoft-Website.

Related posts

Wie vermeidet man Phishing-Betrug und -Angriffe?

Was ist ein RAS-Trojaner? Prävention, Erkennung und Entfernung

Entfernen Sie den Virus vom USB-Flash-Laufwerk mit der Eingabeaufforderung oder der Stapeldatei

Rogue Security Software oder Scareware: Wie überprüfen, verhindern, entfernen?

Was ist Win32:BogEnt und wie wird es entfernt?

Was ist Cyberkriminalität? Wie man damit umgeht?

Überprüfen Sie, ob Ihr Computer mit ASUS Update Malware infiziert wurde

IObit Malware Fighter Kostenlose Überprüfung und Download

Was ist ein Backdoor-Angriff? Bedeutung, Beispiele, Definitionen

So überprüfen Sie, ob eine Datei unter Windows 11/10 schädlich ist oder nicht

So verwenden Sie Malwarebytes Anti-Malware zum Entfernen von Malware

So verwenden Sie Avast Boot Scan, um Malware von einem Windows-PC zu entfernen

Malvertising-Angriffe: Definition, Beispiele, Schutz, Sicherheit

3 Möglichkeiten, Viren, Spyware und Malware loszuwerden

Crystal Security ist ein kostenloses Cloud-basiertes Malware-Erkennungstool für den PC

Was sind Living Off The Land-Angriffe? Wie bleibe ich sicher?

Bundleware: Definition, Prävention, Entfernungsanleitung

Übermittlung von Malware: Wo können Malware-Dateien an Microsoft und andere übermittelt werden?

Beste Online-Online-Malware-Scanner zum Scannen einer Datei

Cyberangriffe – Definition, Typen, Prävention