So verfolgen Sie Windows-Computer- und Benutzeraktivitäten

Es gibt viele Gründe, die Aktivitäten von Windows - Benutzern zu verfolgen, darunter die Überwachung der Aktivitäten Ihrer Kinder im Internet(children’s activity across the internet) , der Schutz vor unbefugtem Zugriff, die Verbesserung von Sicherheitsproblemen und die Minderung von Insider-Bedrohungen.

Hier werden Tracking-Optionen für eine Vielzahl von Windows -Umgebungen besprochen, einschließlich Ihres Heim-PCs, Server-Netzwerk-Benutzer-Tracking und Arbeitsgruppen.

Überprüfen Sie Ihr Webprotokoll(Check Your Web History)

Wenn Sie wissen möchten, welche Websites jemand auf Ihrem Computer (z. B. Ihre Kinder) besucht, können Sie diese Informationen über den Browserverlauf finden. Auch wenn technisch versierte Benutzer Möglichkeiten kennen, diesen Verlauf zu verbergen, schadet es nicht, dies zu überprüfen.

- Klicken Sie in Google Chrome auf die drei Punkte in der oberen rechten Ecke und dann auf Verlauf(History) .

- Eine andere Möglichkeit, auf Ihren Computerverlauf in Chrome zuzugreifen, ist die Verwendung der Tastenkombination Ctrl + H

- Navigieren Sie in Firefox zu dem Symbol in der oberen Leiste, das wie das Bild unten aussieht, und klicken Sie darauf.

- Klicken Sie dann auf Verlauf(History) .

- Suchen Sie in Microsoft Edge in der oberen rechten Ecke des Fensters nach dem Sternschnuppensymbol und klicken Sie darauf. Klicken Sie dann auf Verlauf(History) .

Windows-Ereignisse(Windows Events)

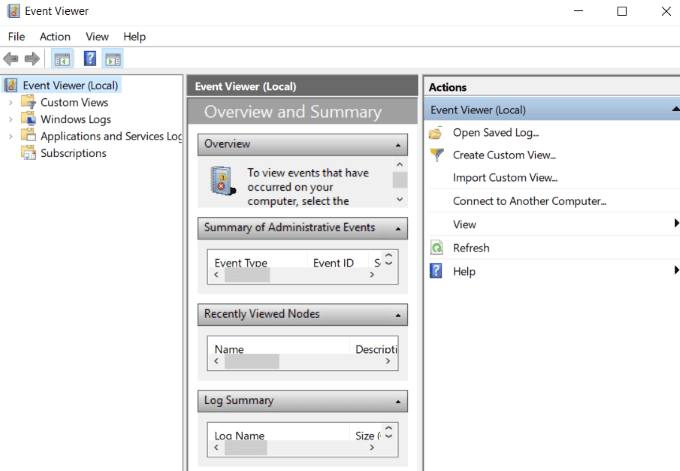

Windows verfolgt alle Benutzeraktivitäten auf Ihrem Computer(track of all user activity on your computer) . Der erste Schritt, um festzustellen, ob jemand anderes Ihren Computer verwendet, besteht darin, die Zeiten zu ermitteln, zu denen er verwendet wurde.

- Geben Sie im Startmenü Ereignisanzeige(event viewer) ein und öffnen Sie sie, indem Sie darauf klicken.

- Um den Ordner Windows-Protokolle zu erweitern, klicken Sie auf (Windows Logs)Ereignisanzeige (lokal).(Event Viewer (local).)

- Erweitern Sie Windows(Windows Logs) -Protokolle, indem Sie darauf klicken, und klicken Sie dann mit der rechten Maustaste auf System.

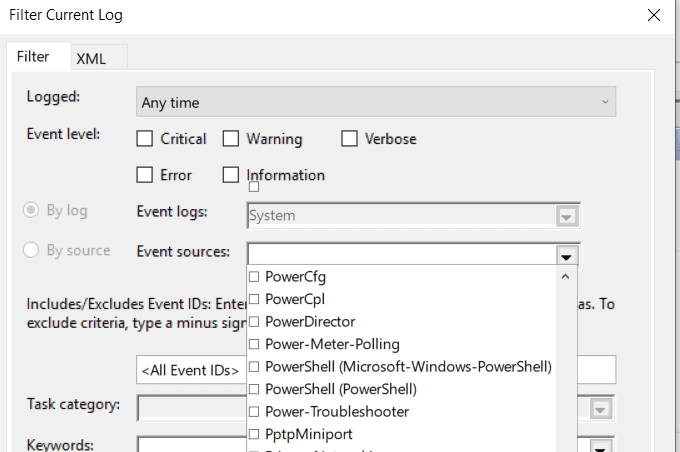

- Doppelklicken Sie auf Aktuelles Protokoll(Filter Current Log) filtern und öffnen Sie das Dropdown-Menü für Ereignisquellen(Event Sources) .

- Scrollen Sie nach unten zu Power-Troubleshooter und aktivieren Sie das Kästchen daneben. Klicken Sie dann auf OK .

- Die Windows-Ereignisanzeige(Windows Event Viewer) zeigt Ihnen an, wann Ihr Computer aus dem Energiesparmodus geholt oder eingeschaltet wurde. Wenn Sie es in diesen Zeiten nicht benutzt haben, hat es jemand anderes getan.

So identifizieren Sie verdächtige Aktivitäten auf einem Windows-Server(How To Identify Suspicious Activity On a Windows Server)

Wenn Sie eine Umgebung mit mehreren Windows - Servern betreiben, ist Sicherheit von entscheidender Bedeutung. Das Auditieren(Auditing) und Verfolgen von Windows - Aktivitäten zur Identifizierung verdächtiger Aktivitäten ist aus zahlreichen Gründen von größter Bedeutung, darunter:

- Die Verbreitung von Malware und Viren im Windows-Betriebssystem(Windows OS)

- Bei einigen Anwendungen und Programmen müssen Benutzer einige Antivirenprogramme und lokale Firewalls deaktivieren

- Benutzer trennen Remote-Desktop-Sitzungen oft nicht, wodurch das System anfällig für unbefugten Zugriff wird

Es ist besser, vorbeugende Maßnahmen zu ergreifen, als zu warten, bis ein Vorfall eintritt. Sie sollten über einen robusten Sicherheitsüberwachungsprozess verfügen, um zu sehen, wer sich wann auf Ihrem Server anmeldet. Dadurch werden verdächtige Ereignisse in den Sicherheitsberichten des Windows -Servers identifiziert.

Worauf Sie in Ihren Windows-Berichten achten sollten(What To Look Out For In Your Windows Reports)

Als Administrator eines Servers müssen Sie mehrere Ereignisse im Auge behalten, um Ihr Netzwerk vor schädlichen Windows - Benutzeraktivitäten zu schützen, darunter:

- Fehlgeschlagene oder erfolgreiche Versuche von Remote-Desktop-Sitzungen.

- Wiederholte Anmeldeversuche, die zu Kennwortsperren führen.

- Gruppen-(Group) oder Überwachungsrichtlinienänderungen, die Sie nicht vorgenommen haben.

- Erfolgreiche(Successful) oder fehlgeschlagene Versuche, sich bei Ihrem Windows -Netzwerk, den Mitgliedsdiensten oder dem Domänencontroller anzumelden.

- Vorhandene Dienste gelöscht oder gestoppt oder neue Dienste hinzugefügt.

- Registrierungseinstellungen geändert.

- Ereignisprotokolle gelöscht.

- Deaktivierte oder geänderte Windows -Firewall oder -Regeln.

Wie oben besprochen, werden Ereignisse im Ereignisprotokoll in Windows aufgezeichnet . Die drei Haupttypen nativer Protokolle sind:

- Sicherheit.

- Anwendung.

- System.

XpoLog7

XpoLog7 ist ein automatisiertes Protokollverwaltungstool, das Folgendes bietet:

- Protokolldatenanalyse

- Automatische Erkennung von Problemen

- Proaktive Überwachung von Regeln und Ereignissen

Der Basisplan ist für 0,5 GB/Tag für immer kostenlos. Für diejenigen, die mehr Funktionen benötigen, bietet Xpolog7 auch mehrere gestaffelte Preisoptionen(pricing options) an .

So verfolgen Sie die Benutzeraktivität in Arbeitsgruppen(How To Track User Activity In Workgroups)

Arbeitsgruppen sind organisierte Netzwerke von Computern. Sie ermöglichen Benutzern, Speicher, Dateien und Drucker gemeinsam zu nutzen.

Es ist eine bequeme Art der Zusammenarbeit und einfach zu verwenden und zu verwalten. Ohne ordnungsgemäße Verwaltung setzen Sie Ihr Netzwerk jedoch potenziellen Sicherheitsrisiken aus, die alle Teilnehmer der Arbeitsgruppe betreffen können.

Nachfolgend finden Sie Tipps zum Verfolgen von Benutzeraktivitäten, um Ihre Netzwerksicherheit zu erhöhen.

Verwenden Sie die Windows-Überwachungsrichtlinie(Use Windows Audit Policy)

Führen Sie die folgenden Schritte aus, um zu verfolgen, was Arbeitsgruppenteilnehmer in Ihrem Netzwerk tun.

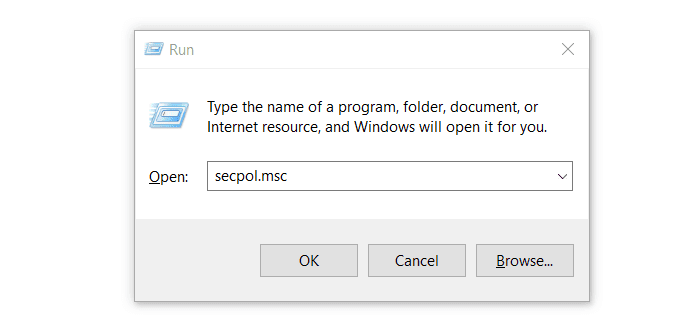

- Öffnen Sie Ausführen, indem Sie die Windows-Taste(Windows key) und R gedrückt halten .

- Geben Sie secpol.msc(secpol.msc ) in das Feld neben Öffnen:(Open:) ein und klicken Sie auf OK .

Dadurch wird das Fenster „Lokale Sicherheitsrichtlinie“ geöffnet.(Local Security Policy)

- Doppelklicken Sie in der linken Spalte ( Settings)auf (y)Sicherheitseinstellungen(Securit) . Erweitern Sie dann die Einstellung Lokale Richtlinien(Local Policies) , indem Sie darauf klicken.

- Öffnen Sie Audit Policy und dann sehen Sie im Menü im rechten Bereich viele Audit -Einträge, die auf Not Defined gesetzt sind.(Not Defined.)

- Öffnen Sie den ersten Eintrag. Aktivieren Sie auf der Registerkarte „Lokale Sicherheitseinstellungen“(Local Security Settings) unter „Diese Versuche überwachen“ die Option „ (Audit these attempts)Erfolg“(Success ) und „Fehler( Failure) “ . Klicken Sie dann auf Anwenden(Apply) und OK .

Wiederholen Sie die obigen Schritte für alle Einträge, um die Benutzeraktivität in Arbeitsgruppen zu verfolgen. Denken Sie daran, dass alle Computer in Ihrer Arbeitsgruppe ordnungsgemäß geschützt werden müssen. Wenn ein Computer infiziert wird, sind alle anderen, die mit demselben Netzwerk verbunden sind, gefährdet.

Keylogger(Keyloggers)

Keylogger-Programme(Keylogger programs) überwachen die Tastaturaktivität und protokollieren alle Eingaben. Sie sind eine effektive Möglichkeit, die Aktivitäten von Windows - Benutzern zu überwachen, um festzustellen, ob jemand in Ihre Privatsphäre eingedrungen ist.

Die meisten Menschen, die Keylogger-Programme verwenden, tun dies aus böswilligen Gründen. Aus diesem Grund wird Ihr Anti-Malware-Programm es wahrscheinlich unter Quarantäne stellen. Sie müssen also die Quarantäne entfernen, um sie verwenden zu können.

Es gibt mehrere kostenlose Keylogger-Softwareprogramme, aus denen Sie auswählen können, wenn Sie auf dem Markt sind.

Related posts

Wie scannen Sie ein Dokument auf Ihren Windows-Computer?

So verfolgen Sie die Benutzeraktivität im WorkGroup-Modus unter Windows 11/10

So verschieben Sie Ihr Thunderbird-Profil und Ihre E-Mail auf einen neuen Windows-Computer

So blockieren Sie Remoteverbindungen zu einem Windows- oder Mac-Computer

Ändern Sie den Speicherort der Benutzerordner in Windows

So fahren Sie einen Windows-Computer automatisch herunter

IE in Windows 7 deinstallieren und neu installieren

Aktivieren Sie den Spielmodus, um die Leistung in Windows 10 zu glätten

So öffnen Sie 7Z-Dateien in Windows, Mac und Linux

Zwei Partitionen in Windows 7/8/10 zusammenführen

So verwenden Sie einen Windows XP-Emulator auf Android mit Limbo

So erkennen Sie, ob Ihr Computer überwacht wird

So erzwingen Sie ein Gruppenrichtlinien-Update in Windows 2000, XP, Vista, 8 und 10

Buchbesprechung – Der How-To-Geek-Leitfaden für Windows 8

So erkennen Sie, welche Version von Windows Sie installiert haben

So reduzieren Sie die hohe CPU-Auslastung von Windows Explorer

So schreiben oder zeichnen Sie in einer PDF-Datei in Mac und Windows

So finden Sie das Modell Ihres Computers in Windows

So deaktivieren Sie die Windows-Taste

So richten Sie eine Browser-Sandbox unter Windows ein und verwenden sie