So schützen und verhindern Sie Ransomware-Angriffe und -Infektionen

Dieser Leitfaden zur Prävention und zum Schutz vor Ransomware wirft einen Blick auf die Prävention vor (Ransomware)Ransomware und die Schritte, die Sie unternehmen können, um Ransomware zu blockieren und zu verhindern , die neue Malware, die aus den falschen Gründen Schlagzeilen macht.

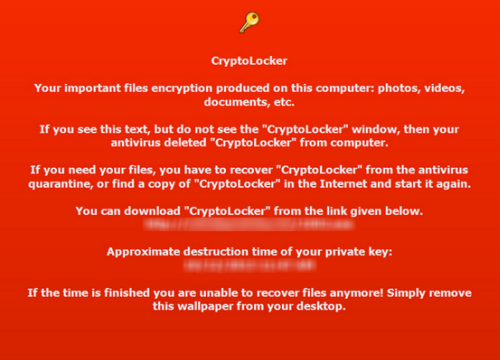

Immer(Time) wieder erfahren wir von Bedrohungen und neuen Malware-Varianten wie Ransomware , die eine Gefahr für Computernutzer darstellen. Der Ransomware-Virus sperrt den Zugriff auf eine Datei oder Ihren Computer und verlangt, dass ein Lösegeld an den Ersteller gezahlt wird, um den Zugriff wiederzuerlangen, was normalerweise entweder über einen anonymen Prepaid-Gutschein oder Bitcoin gewährt(Bitcoin) wird . Eine spezifische Ransomware-Bedrohung, die in letzter Zeit Aufmerksamkeit erregt hat, ist Cryptolocker , abgesehen von FBI - Ransomware, Crilock & Locker .

Die Besonderheit der Ransomware besteht darin, dass sie alleine (häufig per E-Mail) oder über eine Hintertür oder einen Downloader, der als zusätzliche Komponente mitgebracht wird, kommen kann. Ihr Computer könnte mit Ransomware infiziert werden, wenn Sie auf einen schädlichen Link in einer E-Mail, einer Sofortnachricht, einer sozialen Netzwerkseite oder einer kompromittierten Website klicken – oder wenn Sie einen schädlichen E-Mail-Anhang herunterladen und öffnen. Darüber hinaus kann es, wie ein berüchtigter Virus, von den meisten Antivirenprogrammen unentdeckt bleiben. Und selbst wenn Ihre Antivirensoftware die Ransomware entfernen kann, bleiben Ihnen oft nur ein paar gesperrte Dateien und Daten!

So verhindern Sie Ransomware

Obwohl die Situation besorgniserregend und das Ergebnis in den meisten Fällen tödlich ist, wenn Sie die Regeln des Malware-Autors nicht einhalten – da die verschlüsselten Dateien irreparabel beschädigt werden können – können Sie bestimmte vorbeugende Maßnahmen ergreifen, um das Problem in Schach zu halten. Sie können Ransomware-Verschlüsselung verhindern! Lassen Sie uns einige der Schritte zur Ransomware-Prävention(Ransomware prevention steps) sehen, die Sie ergreifen können. Diese Schritte können Ihnen helfen, Ransomware(Ransomware) zu blockieren und zu verhindern .

Aktualisierte Betriebssystem- und Sicherheitssoftware(Updated OS & security software)

Es versteht sich von selbst , dass Sie ein vollständig aktualisiertes modernes Betriebssystem(fully updated modern operating system) wie Windows 10/8/7, eine gute Antivirensoftware(antivirus software) oder eine Internet Security Suite(good antivirus software or an Internet Security Suite) und einen aktualisierten sicheren Browser(updated secure browser) sowie einen aktualisierten E-Mail-Client(updated email client) verwenden . Stellen Sie Ihren E-Mail-Client so ein, dass er .exe-Dateien blockiert(block .exe files) .

Malware -Autoren halten Computerbenutzer, die veraltete Versionen von Betriebssystemen ausführen, für leichte Ziele. Es ist bekannt, dass sie einige Schwachstellen besitzen, die diese berüchtigten Kriminellen ausnutzen können, um unbemerkt in Ihr System einzudringen. Also patchen oder aktualisieren Sie Ihre Software. Verwenden Sie eine seriöse Sicherheitssuite. Es ist immer ratsam, ein Programm auszuführen, das sowohl Anti-Malware-Software als auch eine Software-Firewall kombiniert, um Sie bei der Identifizierung von Bedrohungen oder verdächtigem Verhalten zu unterstützen, da Malware-Autoren häufig neue Varianten versenden, um eine Entdeckung zu vermeiden. Vielleicht möchten Sie diesen Beitrag zu Ransomware-Tricks und Browserverhalten lesen.

Lesen Sie mehr über Ransomware-Schutz in Windows 10(Ransomware protection in Windows 10) .(Read about Ransomware protection in Windows 10.)

Sichern Sie Ihre Daten(Back up your data)

Sie können den Schaden, der im Falle einer Infektion Ihres Computers mit Ransomware verursacht wird, auf jeden Fall minimieren, indem Sie regelmäßige Backups erstellen(regular backups) . Tatsächlich hat Microsoft alles getan und gesagt, dass Backups die beste Verteidigung gegen Ransomware , einschließlich Cryptolocker, sind.

Klicken Sie niemals auf unbekannte Links und laden Sie niemals Anhänge aus unbekannten Quellen herunter(Never click on unknown links or download attachments from unknown sources)

Das ist wichtig. E- Mail ist ein gängiger Vektor, der von Ransomware verwendet wird , um auf Ihren Computer zu gelangen. Klicken Sie also niemals auf einen Link, der Ihrer Meinung nach verdächtig aussieht. Selbst wenn Sie 1 % Zweifel haben – tun Sie es nicht! Dasselbe gilt auch für Anhänge. Sie können sicherlich Anhänge herunterladen, die Sie von Freunden, Verwandten und Mitarbeitern erwarten, aber seien Sie sehr vorsichtig mit den E-Mail-Weiterleitungen, die Sie möglicherweise sogar von Ihren Freunden erhalten. Eine kleine Regel, die Sie sich in solchen Szenarien merken sollten: Im Zweifelsfall – NICHT(If in doubt – DONT) ! Sehen Sie sich die Vorsichtsmaßnahmen an, die beim Öffnen von E-Mail-Anhängen(when opening email attachments) oder vor dem Klicken auf Weblinks(clicking on web links) zu treffen sind .

RansomSaver ist ein sehr nützliches Add-In für Microsoft Outlook , das E-Mails mit angehängten Ransomware-Malware-Dateien erkennt und blockiert.

Versteckte Dateierweiterung anzeigen(Show hidden file-extension)

Eine Datei, die als Einstiegsweg für Cryptolocker dient, ist die Datei mit der Erweiterung „.PDF.EXE“. Malware tarnt ihre .exe-Dateien gern als harmlos aussehende .pdf -Dateien . .doc- oder .txt-Dateien. Wenn Sie die Funktion aktivieren, um die vollständige Dateierweiterung anzuzeigen, kann es einfacher sein, verdächtige Dateien zu erkennen und sie von vornherein zu entfernen. Gehen Sie wie folgt vor, um versteckte Dateierweiterungen anzuzeigen:

Öffnen Sie die Systemsteuerung(Control Panel) und suchen Sie nach (Options)Ordneroptionen(Folder) . Deaktivieren Sie auf der Registerkarte Ansicht die Option Erweiterungen (View)für bekannte Dateitypen ausblenden(Hide extensions for known file types) .

Click Apply > OK.Wenn Sie jetzt Ihre Dateien überprüfen, werden die Dateinamen immer mit ihren Erweiterungen wie .doc , .pdf , .txt usw. angezeigt. Dies hilft Ihnen, die tatsächlichen Erweiterungen der Dateien zu sehen.

Disable files running from AppData/LocalAppData folders

Versuchen Sie, Regeln innerhalb von Windows(Windows) zu erstellen und durchzusetzen , oder verwenden Sie Intrusion Prevention Software , um ein bestimmtes, bemerkenswertes Verhalten zu verhindern, das von mehreren Ransomware -Programmen , einschließlich Cryptolocker , verwendet wird, um ihre ausführbare Datei aus den Ordnern „ App Data “ oder „Local App Data “ auszuführen. (Local App Data)Das Cryptolocker Prevention Kit ist ein von (Cryptolocker Prevention Kit)Third Tier entwickeltes Tool , das den Prozess der Erstellung einer Gruppenrichtlinie(Group Policy) automatisiert , um Dateien zu deaktivieren, die aus den Ordnern „ App Data “ und „ Local App Data “ ausgeführt werden, sowie die Ausführung ausführbarer Dateien aus den Ordnern „ TempVerzeichnis verschiedener Hilfsprogramme zum Entpacken.

Anwendungs-Whitelisting(Application whitelisting)

Das Whitelisting von Anwendungen ist eine bewährte Methode, die die meisten IT-Administratoren anwenden, um zu verhindern, dass nicht autorisierte ausführbare Dateien oder Programme auf ihrem System ausgeführt werden. Wenn Sie dies tun, darf nur Software, die Sie auf die Whitelist gesetzt haben, auf Ihrem System ausgeführt werden, wodurch unbekannte Ausführungsdateien, Malware oder Ransomware einfach nicht ausgeführt werden können. Erfahren Sie, wie Sie ein Programm auf die Whitelist setzen .

SMB1 deaktivieren(Disable SMB1)

SMB oder Server Message Block ist ein Netzwerk-File-Sharing-Protokoll, das für die gemeinsame Nutzung von Dateien, Druckern usw. zwischen Computern gedacht ist. Es gibt drei Versionen – Server Message Block ( SMB ) Version 1 ( SMBv1 ), SMB Version 2 ( SMBv2 ) und SMB Version 3 ( SMBv3 ). Es wird empfohlen, SMB1 aus Sicherheitsgründen zu deaktivieren.

Verwenden Sie AppLocker(Use AppLocker)

Verwenden Sie(Use) die in Windows integrierte Funktion AppLocker , um zu verhindern, dass Benutzer Windows Store-Apps installieren oder(prevent Users from installing or running Windows Store Apps ) ausführen , und um zu steuern, welche Software ausgeführt werden soll . Sie können Ihr Gerät entsprechend konfigurieren, um die Wahrscheinlichkeit einer Cryptolocker - Ransomware-Infektion zu verringern.

Sie können es auch verwenden, um Ransomware zu entschärfen, indem Sie nicht signierte ausführbare Dateien blockieren, z. B. Ransomware wie:

- <Benutzerprofil>AppDataLocalTemp

\AppData\Local\Temp\ * AppDataLocalTemp**

In diesem Beitrag erfahren Sie, wie Sie mit AppLocker Regeln(create rules with AppLocker) für eine ausführbare Datei und Whitelist-Anwendungen erstellen.

Verwenden von EMET(Using EMET)

Das Enhanced Mitigation Experience Toolkit schützt Windows-Computer vor Cyberangriffen und unbekannten Exploits. Es erkennt und blockiert Exploit-Techniken, die häufig verwendet werden, um Schwachstellen durch Speicherbeschädigung auszunutzen. Es verhindert, dass Exploits Trojan ablegen(Trojan) , aber wenn Sie auf eine Datei öffnen klicken, kann es nicht helfen. UPDATE : Dieses Tool ist derzeit nicht verfügbar. Das Windows 10 Fall Creators Update wird EMET als Teil von Windows Defender enthalten , sodass Benutzer dieses Betriebssystems es nicht verwenden müssen.

MBR schützen

Schützen Sie den Master Boot Record(Master Boot Record) Ihres Computers mit dem MBR-Filter .

Deaktivieren Sie das Remotedesktopprotokoll(Disable Remote Desktop Protocol)

Die meiste Ransomware , einschließlich der Cryptolocker -Malware, versucht, über das (Cryptolocker)Remote Desktop Protocol ( RDP ), ein Windows - Dienstprogramm, das den Remote-Zugriff auf Ihren Desktop ermöglicht , Zugriff auf Zielcomputer zu erlangen . Wenn Sie also feststellen, dass RDP für Sie nutzlos ist, deaktivieren Sie den Remote-Desktop(disable remote desktop) , um Ihren Computer vor File Coder und anderen RDP - Exploits zu schützen.

Deaktivieren Sie den Windows-Scripting-Host(Disable Windows Scripting Host)

Malware- und Ransomware-Familien verwenden häufig WSH , um .js- oder .jse-Dateien auszuführen, um Ihren Computer zu infizieren. Wenn Sie diese Funktion nicht benötigen, können Sie den Windows Scripting Host deaktivieren , um sicher zu bleiben.

Verwenden Sie Ransomware-Präventions- oder Entfernungstools(Use Ransomware prevention or removal tools)

Verwenden Sie eine gute kostenlose Anti-Ransomware-Software(free anti-ransomware software) . BitDefender AntiRansomware und RansomFree sind einige der guten. Sie können RanSim Ransomware Simulator verwenden , um zu überprüfen, ob Ihr Computer ausreichend geschützt ist.

Kaspersky WindowsUnlocker kann nützlich sein, wenn die Ransomware den Zugriff auf Ihren Computer vollständig blockiert oder sogar den Zugriff auf ausgewählte wichtige Funktionen einschränkt, da es eine mit Ransomware infizierte (Ransomware)Registrierung(Registry) bereinigen kann .

Wenn Sie die Ransomware identifizieren können , kann dies die Dinge etwas vereinfachen, da Sie die Ransomware-Entschlüsselungstools verwenden können, die möglicherweise für diese bestimmte Ransomware verfügbar sind.(If you can identify the ransomware, it can make things a bit easier as you can use the ransomware decryption tools that may be available for that particular ransomware.)

Hier ist eine Liste kostenloser Ransomware-Entschlüsselungstools(Ransomware Decryptor Tools) , mit denen Sie Dateien entsperren können.

Trennen Sie sofort die Verbindung zum Internet(Disconnect from the Internet immediately)

Wenn Ihnen eine Datei verdächtig vorkommt, handeln Sie schnell, um die Kommunikation mit dem C&C-Server zu stoppen, bevor die Verschlüsselung Ihrer Dateien abgeschlossen ist. Trennen Sie sich dazu einfach sofort vom Internet , WLAN(WiFi) oder Ihrem Netzwerk , da der Verschlüsselungsprozess einige Zeit in Anspruch nimmt, sodass Sie zwar die Wirkung von (Network)Ransomware nicht aufheben , aber den Schaden sicherlich mindern können.

Verwenden Sie die Systemwiederherstellung, um zu einem bekannten sauberen Zustand zurückzukehren(Use System Restore to get back to a known-clean state)

Wenn Sie die Systemwiederherstellung auf Ihrem Windows -Computer aktiviert haben , worauf ich bestehe, versuchen Sie, Ihr System wieder in einen bekannten sauberen Zustand zu versetzen. Dies ist keine narrensichere Methode, aber in bestimmten Fällen kann es helfen.

Stellen Sie die BIOS-Uhr zurück(Set the BIOS clock back)

Die meisten Ransomware , einschließlich Cryptolocker oder FBI Ransomware , bieten eine Frist oder ein Zeitlimit, innerhalb dessen Sie die Zahlung leisten können. Bei einer Verlängerung kann der Preis für den Entschlüsselungsschlüssel erheblich steigen, und – Sie können nicht einmal verhandeln. Was Sie zumindest versuchen können, ist „die Uhr zu schlagen“, indem Sie die BIOS- Uhr auf eine Zeit zurücksetzen, bevor das Fristfenster abgelaufen ist. Der einzige Ausweg, wenn alle Tricks fehlschlagen, da es Sie daran hindern kann, den höheren Preis zu zahlen. Die meisten Ransomware bieten Ihnen eine Frist von 3-8 Tagen und können sogar bis zu 300 USD oder mehr für den Schlüssel zum Entsperren Ihrer gesperrten Datendateien verlangen.

Während sich die meisten Zielgruppen von Ransomware in den USA und Großbritannien befanden, gibt es keine geografische Begrenzung. Jeder kann davon betroffen sein – und jeden Tag wird mehr Ransomware-Malware entdeckt . Ergreifen Sie also einige Maßnahmen, um zu verhindern, dass Ransomware auf Ihren Computer gelangt. In diesem Beitrag wird etwas mehr über Ransomware-Angriffe und häufig gestellte Fragen gesprochen(Ransomware Attacks & FAQ) .

(While most of the targeted groups by Ransomware have been in the US and the UK, there exists no geographical limit. Anyone can be affected by it – and with every passing day, more and more ransomware malware is being detected. So take some steps to prevent Ransomware from getting onto your computer. This post talks a little more about Ransomware Attacks & FAQ.)

Lesen Sie jetzt: (Now read:) Was tun nach einem Ransomware-Angriff(What to do after a Ransomware attack) ?

Related posts

Laden Sie den Windows Command Reference PDF Guide von Microsoft herunter

Laden Sie Windows 10-Anleitungen für Anfänger von Microsoft herunter

So wechseln Sie von einem Windows Phone zu einem iPhone: Schritt-für-Schritt-Anleitung

Microsoft Edge-Bereitstellungsleitfaden für Unternehmen

Microsoft Word-Tutorial für Anfänger - Anleitung zur Verwendung

Leitfaden zum Herunterladen von Twitch-VODs (2022)

11 Möglichkeiten zur Behebung von Speicherverwaltungsfehlern (GUIDE)

Fix Spotify Web Player funktioniert nicht (Schritt-für-Schritt-Anleitung)

So erstellen Sie ein Google-Formular: Eine vollständige Anleitung

Der ultimative Leitfaden zum Verwalten Ihrer Facebook-Datenschutzeinstellungen

Referenzhandbuch für Gruppenrichtlinieneinstellungen für Windows 10

Laden Sie Windows 10-Anleitungen für Anfänger von Microsoft herunter

Wie spielt man Pokémon Go auf dem PC? (Schritt für Schritt Anleitung)

Grundlegendes Benutzerhandbuch für Google My Business

So rufen Sie das BIOS unter Windows 10 auf [ANLEITUNG]

Schritt-für-Schritt-Anleitung zum Löschen Ihres Amazon-Kontos

3 Möglichkeiten, das Spotify-Profilbild zu ändern (Kurzanleitung)

Erstellen einer vollständigen Systemabbildsicherung in Windows 10 [The Ultimate Guide]

Löschen Sie schnell den gesamten Cache in Windows 10 [The Ultimate Guide]

Bundleware: Definition, Prävention, Entfernungsanleitung