So erkennen Sie Computer- und E-Mail-Überwachungs- oder Spionagesoftware

Wenn Sie ein Systemadministrator sind, ist es eine ziemlich häufige Aufgabe, die E-Mail- und PC-Nutzung Ihrer Mitarbeiter im Auge zu behalten, sodass Sie die Produktivität überwachen und sicherstellen können, dass keine gefährlichen Dateien in Ihr Netzwerk gelangen. Das Gleiche gilt auch für Eltern(applies to parents) und Lehrer, die vielleicht zu ihrer Sicherheit die PC-Nutzung ihrer Kinder im Auge behalten möchten.

Leider gibt es Zeiten, in denen Überwachungssoftware nicht willkommen oder geschätzt ist. Hacker, Schnüffler oder anmaßende IT-Administratoren können alle die Grenzen zu weit verschieben. Wenn Sie sich Sorgen um Ihre Privatsphäre(worried about your privacy) machen , können Sie lernen, Computer- und E-Mail-Überwachungs- oder Spionagesoftware zu erkennen, indem Sie diesen Schritten folgen.

Überwachung zu Hause, in der Schule oder am Arbeitsplatz(Monitoring at Home, School, or Work)

Bevor Sie anfangen zu untersuchen, wie Sie bestimmte Arten der Computer- und E-Mail-Überwachung erkennen können, müssen Sie möglicherweise Ihre Rechte festlegen. Als Mitarbeiter könnten Ihre Rechte auf ungefilterten Zugriff auf das Internet, E-Mail oder die allgemeine PC-Nutzung viel geringer sein, was jedoch nicht bedeutet, dass es keine Grenzen gibt, die nicht überschritten werden dürfen(boundaries that can’t be crossed) .

Möglicherweise sind Sie nicht Eigentümer der Geräte, und abhängig von Ihrem Vertrag kann Ihr Arbeitgeber oder Ihre Schule das Recht haben, Daten über Ihre PC-Nutzung zu protokollieren. Es gibt zwar Möglichkeiten, dies zu überwachen, aber Sie können es möglicherweise nicht stoppen oder umgehen. Dasselbe gilt in einem Bildungsumfeld, wo strenge Kontrollen der PC- und Internetnutzung wahrscheinlich sind.

Für einen persönlichen PC in einem Heimnetzwerk ist dies jedoch ein völlig anderes Szenario. Ihr PC, Ihre Regeln – es sei denn, es ist nicht Ihre Ausrüstung. Eltern können beispielsweise Überwachungssoftware installieren, um ihre Kinder zu schützen, aber auch missbräuchliche Partner oder böswillige Hacker, die Tausende von Kilometern entfernt sind.

Ob zu Hause, in der Schule oder im Büro, es gibt eine Reihe von Möglichkeiten, wie Sie die typische Art der Computer- oder E-Mail-Überwachung überprüfen können, die stattfinden kann.

Suche nach E-Mail-Überwachungssoftware(Checking for Email Monitoring Software)

Wenn Sie nach E-Mail-Überwachung suchen möchten, überlegen Sie zunächst, ob Sie ein privates, geschäftliches oder schulisches E-Mail-Konto verwenden. Bei Unternehmens- oder Bildungskonten hat ein Systemadministrator wahrscheinlich die Befugnis, jederzeit auf Ihre E-Mails zuzugreifen, wobei alle E-Mails über einen sicheren Server geleitet werden, den er auch kontrollieren kann.

Wenn das der Fall ist, sollten Sie immer(always) davon ausgehen, dass Ihre E-Mails in irgendeiner Weise überwacht werden. Es kann aktiv überwacht werden, wobei jede E-Mail überprüft und protokolliert wird, oder die Überwachung könnte weniger spezifisch sein, wobei Informationen darüber, wann Sie E-Mails senden und empfangen (sowie die Empfänger oder Absender), separat protokolliert werden.

Selbst bei weniger aktiver Überwachung kann ein Administrator eines Unternehmens- oder Bildungs-E-Mail-Kontos Ihr Passwort jederzeit zurücksetzen, um auf Ihre E-Mails zuzugreifen.

E-Mail-Header prüfen(Checking Email Headers)

Sie können normalerweise feststellen, ob Ihre E-Mails über einen Unternehmens-E-Mail-Server geleitet werden, indem Sie sich die Kopfzeilen der(headers for emails) empfangenen E-Mails ansehen. In Google Mail(Gmail) können Sie beispielsweise die Kopfzeilen nachschlagen, indem Sie eine E-Mail öffnen und das Menüsymbol mit den drei Punkten(three-dots menu icon ) oben rechts auswählen. Wählen Sie in den Optionen die Option Original(Show Original ) anzeigen aus .

Wenn Sie sich die Header ansehen, zeigt der Received -Header, woher die E-Mail stammt und welcher E-Mail-Server verwendet wird. Wenn die E-Mail über einen Unternehmensserver geleitet oder von einem Filter gescannt wird, können Sie davon ausgehen, dass die E-Mail protokolliert und überwacht wird (oder werden kann).

Verwendung von Proxy-Servern(Using Proxy Servers)

Wenn Sie einen Desktop-E-Mail-Client wie Microsoft Outlook verwenden, werden Ihre E-Mails möglicherweise über einen Proxy-Server überwacht. Ein Proxy-Server kann verwendet werden, um bestimmte Daten zu protokollieren und an andere Server weiterzuleiten.

Sie können Ihre Proxy-Einstellungen unter Windows 10 im Windows-Einstellungsmenü(Windows Settings) überprüfen (falls Sie darauf Zugriff haben).

- Klicken Sie zum Starten mit der rechten Maustaste auf das Startmenü(Start) und wählen Sie die Option Einstellungen .(Settings)

- Wählen Sie in den Windows-Einstellungen Netzwerk und Internet(Network & Internet) > Proxy aus . Wenn Sie einen Proxyserver verwenden, wird dieser im Abschnitt Proxyserver verwenden aufgeführt.(Use a proxy server)

Es ist auch möglich, dass Ihre Outlook - Postfacheinstellungen so ausgelegt sind, dass sie über einen bestimmten Proxy durch einen E-Mail-Server geleitet werden. Dies wird eingerichtet, wenn Ihr Kontopostfach zu Outlook hinzugefügt wird, das für Unternehmensgeräte wahrscheinlich automatisch für Sie konfiguriert wird.

Leider besteht die einzige Möglichkeit, dies zu testen (ohne Administratorzugriff), darin, E-Mails zwischen einem persönlichen Konto und einem Konto zu senden und zu empfangen, von dem Sie vermuten, dass es überwacht wird. Wenn Sie die E-Mail-Header überwachen, können Sie möglicherweise erkennen, ob ein Proxyserver verwendet wird, indem Sie die Received- oder X-Forwarded-For- Header verwenden.

Überprüfung auf Überwachungssoftware(Checking for Monitoring Software)

Eine typischere Methode der digitalen Überwachung ist die auf Ihrem PC installierte Software, die Ihre Webaktivitäten, die von Ihnen verwendete Software und sogar die Verwendung Ihres Mikrofons, Ihrer Webcam und Ihrer Tastatur verfolgt. Fast alles, was Sie auf Ihrem PC tun, ist mit der richtigen Software protokollierbar.

Es kann jedoch etwas schwieriger sein, nach Anzeichen dafür zu suchen, dass Sie überwacht werden. Es gibt nicht immer ein praktisches Symbol in der Windows -Taskleiste, nach dem Sie suchen müssen, also müssen Sie etwas tiefer graben.

Überprüfen Sie den Windows Task-Manager(Checking Windows Task Manager)

Wenn Sie vermuten, dass Software auf Ihrem Windows-PC Ihre Aktivitäten aufzeichnet, sollten Sie zuerst Ihre Liste der laufenden Prozesse mit dem Task-Manager überprüfen . Dort finden Sie eine Liste aller laufenden Software auf Ihrem PC.

- Um den Task-Manager zu öffnen, klicken Sie mit der rechten Maustaste auf das Startmenü(Start) und wählen Sie die Option Task-Manager .

- Im Task-Manager -Fenster sehen Sie eine Liste der laufenden Apps und Dienste. Wechseln Sie alternativ zur Registerkarte Details , um eine übersichtlichere Liste aller ausgeführten ausführbaren Dateien zu erhalten(executable files) .

Das Ausführen von Prozessen mit nicht aussagekräftigen Namen sollte Ihren Verdacht wecken (wenn auch nicht immer). Auch wenn es zeitaufwändig sein kann, sollten Sie eine Suchmaschine verwenden, um jeden laufenden Prozess der Reihe nach zu untersuchen.

Zum Beispiel ist ntoskrnl.exe ein absolut legitimer (und wesentlicher) Windows-Prozess. Wenn Sie jedoch student.exe (die Überwachungs-App für den LanSchool -Überwachungsdienst für Schulen) in der Liste entdeckt haben, können Sie davon ausgehen, dass Sie überwacht werden.

Sie sollten auch nach gängiger Remote-Desktop-Verbindungssoftware wie VNC , LogMeIn oder TeamViewer Ausschau halten . Mit diesen Bildschirmfreigabe-Apps kann(screen sharing apps) ein Remote-Benutzer die Kontrolle über Ihren PC übernehmen, indem er Apps öffnet, Aufgaben ausführt, Ihre Bildschirmnutzung aufzeichnet und vieles mehr.

Windows verfügt auch über einen eigenen Remote-Desktop-Dienst(own remote desktop service) , der es anderen Windows - PCs ermöglicht, Ihren PC anzuzeigen und zu steuern. Die gute Nachricht ist, dass RDP - Verbindungen normalerweise nur einer Person erlauben, gleichzeitig einen Bildschirm zu sehen. Solange Sie angemeldet sind, sollte ein anderer Benutzer Ihren PC nicht sehen oder steuern können.

Blick auf aktive Netzwerkverbindungen(Looking at Active Network Connections)

Der Prozessmanager ist eine gute Möglichkeit, nach aktiver Überwachungssoftware zu suchen, aber dies funktioniert nur, wenn die Software gerade aktiv ist. In bestimmten Umgebungen (z. B. in einer Schulumgebung) haben Sie möglicherweise nicht die Berechtigung, den Task-Manager zu öffnen, um überhaupt nachzusehen.

Die meisten Protokollierungssoftware funktioniert normalerweise so, dass sie Daten lokal aufzeichnet und sie an einen Server oder Administrator an einem anderen Ort sendet. Dies kann lokal (in Ihrem eigenen Netzwerk) oder auf einem internetbasierten Server erfolgen. Dazu müssen Sie sich die aktiven Netzwerkverbindungen auf Ihrem PC ansehen.

Eine Möglichkeit, dies zu tun, ist die Verwendung des integrierten Ressourcenmonitors(Resource Monitor) . Diese wenig bekannte Windows - App ermöglicht es Ihnen, alle aktiven Kommunikationen, sowohl ein- als auch ausgehend, von Ihrem PC aus anzuzeigen. Es ist auch eine App, die häufig auf Unternehmens- und Bildungs-PCs verfügbar bleibt.

- Um den Ressourcenmonitor(Resource Monitor) zu öffnen , klicken Sie mit der rechten Maustaste auf das Startmenü(Start) und wählen Sie Ausführen(Run) aus .

- Geben Sie im Feld Ausführen (Run)resmon ein(resmon) und wählen Sie OK aus .

- Wählen Sie im Ressourcenmonitorfenster(Resource Monitor ) die Registerkarte Netzwerk(Network) aus. Von hier aus sehen Sie eine Liste der aktiven Verbindungen. Im Feld Prozesse mit Netzwerkaktivität(Processes with Network Activity ) sehen Sie Prozesse, die Daten senden und empfangen, entweder lokal oder an internetbasierte Dienste. Im Feld Netzwerkaktivität sehen Sie diese Prozesse erneut aufgelistet, aber mit den aktiven Verbindungen (mit IP-Adressen). (Network Activity )Wenn Sie wissen möchten, welche Ports zum Herstellen der Verbindungen verwendet werden, oder Ports auf Ihrem PC öffnen(open ports on your PC) möchten, die von Prozessen aktiv auf Verbindungen überwacht werden, sehen Sie sich die Felder TCP-Verbindungen(TCP Connections ) und Listening Ports an.(Listening Ports)

Alle Verbindungen zu anderen Geräten in reservierten IP-Bereichen (z. B. 10.0.0.1 bis 10.255.255.255 oder 192.168.0.1 bis 192.168.255.255) bedeuten, dass Daten über Ihr Netzwerk geteilt werden, aber Verbindungen zu anderen Bereichen auf einen internetbasierten Verwaltungsserver verweisen .

Möglicherweise müssen Sie einige der hier aufgeführten Prozesse recherchieren, um mögliche Apps zu identifizieren. Wenn Sie beispielsweise einen Prozess entdecken, den Sie nicht kennen, mit einer Reihe aktiver Verbindungen, der viele Daten sendet und empfängt oder einen ungewöhnlichen Port (normalerweise eine 5-stellige Zahl) verwendet, verwenden Sie eine Suchmaschine, um ihn zu recherchieren weiter.

Erkennung von Tastatur-, Webcam- und Mikrofonprotokollierung(Spotting Keyboard, Webcam, and Microphone Logging)

Bei einer PC-Überwachungssoftware geht es nicht nur darum, Ihre Internetnutzung aufzuzeichnen – sie kann sich als viel persönlicher erweisen. Wo möglich, können (und dürfen) Apps wie diese Ihre Webcam und die Nutzung überwachen oder alle aktiven Tastendrücke aufzeichnen, die Sie ausführen. Alles, was Sie auf Ihrem PC tippen, sagen oder tun, könnte aufgezeichnet und später untersucht werden.

Wenn dies passiert, müssen Sie versuchen, die Anzeichen zu erkennen. Die meisten integrierten und externen Webcams(external webcams) zeigen durch ein Licht (normalerweise eine grüne oder weiße LED ) an, dass eine Webcam aktiv ist. Die Verwendung von Mikrofonen(Microphone) ist schwieriger zu erkennen, aber Sie können überprüfen, welche Geräusche ein Mikrofon im Menü Toneinstellungen(Sound) erkennt .

- Klicken Sie dazu mit der rechten Maustaste auf das Sound-Symbol im Schnellzugriffsbereich der Taskleiste. Wählen Sie in den Optionen Toneinstellungen öffnen(Open Sound settings) aus .

- Im Menü „ Ton “ bewegt sich der Schieberegler „ (Sound)Mikrofon testen(Test your microphone ) “ mit den von Ihrem Mikrofon aufgenommenen Tönen nach oben und unten.

Wenn Sie dazu berechtigt sind, können Sie den Zugriff auf Ihr Mikrofon oder Ihre Kamera(block access to your mic or camera) im Menü „Windows-Einstellungen“ blockieren.

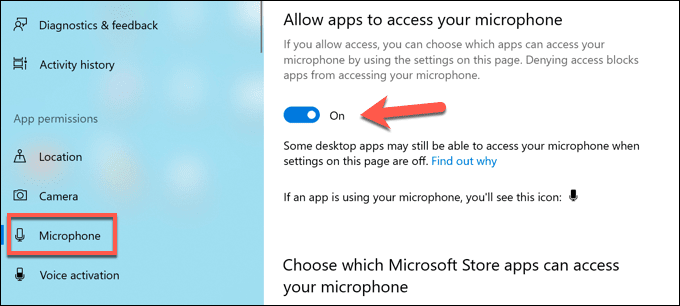

- Um auf dieses Menü zuzugreifen, klicken Sie mit der rechten Maustaste auf das Startmenü(Start) und wählen Sie Einstellungen.(Settings.)

- Wählen Sie im Menü Einstellungen(Settings ) die Option Datenschutz . (Privacy )Deaktivieren Sie im Abschnitt „ Mikrofon “ die Optionen „ (Microphone )Apps den Zugriff auf Ihr Mikrofon(Allow apps to access your microphone ) erlauben“ und „Desktop-Apps den Zugriff auf Ihre Mikrofon(Allow desktop apps to access your microphone ) -Schieberegler erlauben“, um jeglichen Mikrofonzugriff zu unterbinden. Alternativ können Sie einzelne Apps blockieren, indem Sie den Schieberegler neben jedem App-Eintrag auswählen.

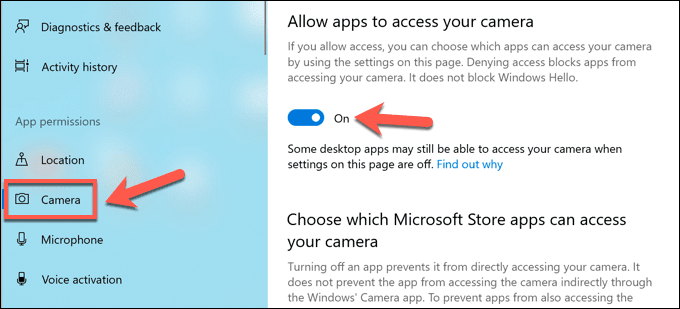

- Im Abschnitt Kamera(Camera ) können Sie den Kamerazugriff deaktivieren, indem Sie Apps den Zugriff auf Ihre Kamera(Allow apps to access your camera ) erlauben und Desktop-Apps den Zugriff auf Ihre Kamera-(Allow desktop apps to access your camera) Schieberegler erlauben auswählen. Sie können auch einzelne Apps stoppen, indem Sie den Schieberegler neben jedem Eintrag auswählen.

Die obigen Schritte sollten Ihnen dabei helfen, einzuschränken, was jemand sehen oder hören kann, aber Sie müssen möglicherweise zusätzliche Schritte unternehmen, um Keylogging-Versuche zu blockieren(block keylogging attempts) .

Schutz vor staatlicher Überwachung(Protecting Against Government Monitoring)

Die oben beschriebenen Methoden eignen sich gut, um die Art der Überwachung zu erkennen, die Sie zu Hause oder am Arbeitsplatz erwarten können, aber sie funktionieren weniger wahrscheinlich, um die Überwachung durch die Regierung zu erkennen. In bestimmten Regionen der Welt werden Ihre digitalen Aktivitäten wahrscheinlich aufgezeichnet und zensiert.

Der Schutz vor dieser Art der Computerüberwachung im Internet kann schwierig sein, ist aber nicht unmöglich. Einige der besten virtuellen privaten Netzwerke(best virtual private networks) können in Gebieten der Welt funktionieren, in denen Internetzensur üblich ist, aber Sie können Tor auch verwenden(use Tor) , um Beschränkungen zu umgehen und stattdessen Ihre Privatsphäre zu schützen.

Leider besteht die einzige Möglichkeit, Regierungsagenten wirklich daran zu hindern, Ihre digitale Nutzung zu überwachen, darin, für die Kommunikation auf verschlüsselte Plattformen umzusteigen. Es gibt eine Reihe verschlüsselter Chat-Plattformen(encrypted chat platforms) , wie z. B. Signal , die eine Ende-zu-Ende-Verschlüsselung unterstützen, sodass Sie ohne Angst vor Zensur frei chatten können.

Schützen Sie sich vor Schnüfflern(Protect Yourself Against Snoopers)

Wie die obigen Schritte zeigen, gibt es eine Reihe von Möglichkeiten, wie Unternehmensadministratoren, anmaßende Eltern, verärgerte Ex-Partner, böswillige Hacker und sogar Regierungsspione Ihre PC-Nutzung überwachen können. Dies ist nicht immer etwas, das Sie kontrollieren können, insbesondere wenn Sie ein Mitarbeiter sind, der ein Unternehmensnetzwerk verwendet.

Wenn Sie jedoch einen privaten PC verwenden, können Sie Maßnahmen ergreifen, um Ihren PC zu schützen. Die Verwendung eines virtuellen privaten Netzwerks(virtual private network) ist eine großartige Möglichkeit, Ihre Internetnutzung zu verbergen, aber es kann auch ausgehende Versuche blockieren, eine Verbindung zu Ihrem PC herzustellen. Sie könnten auch darüber nachdenken, Ihren PC mit einer Firewall eines Drittanbieters aufzurüsten(third-party firewall) , um unnötige Zugriffe zu verhindern.

Wenn Sie sich wirklich Sorgen um Ihre Netzwerksicherheit(network security) machen , können Sie nach anderen Möglichkeiten suchen, um Ihre PC-Nutzung zu isolieren. Sie könnten zu einer Linux-Distribution(Linux distribution) wechseln , die mehr Sicherheit bietet als ein typischer Windows - PC. Wenn Sie White-Hat werden möchten, können Sie sogar über eine Linux-Distribution zum Hacken(Linux distro for hacking) nachdenken , mit der Sie Ihr Netzwerk auf Sicherheitslücken testen können.

Related posts

Was bedeuten BCC und CC? Grundlegendes E-Mail-Jargon verstehen

Die beste kostenlose Verschlüsselungssoftware im Jahr 2021

Der beste Weg, um zu einer neuen E-Mail-Adresse zu wechseln

Beste kostenlose Panorama-Software

6 Möglichkeiten zum Senden großer Dateien als E-Mail-Anhänge

So verwenden Sie Discord-Spoiler-Tags

So laden Sie Peacock auf Firestick herunter und installieren es

3 Möglichkeiten, ein Foto oder Video auf einem Chromebook aufzunehmen

So schalten Sie jemanden auf Discord stumm

So speichern Sie E-Mail-Anhänge automatisch im Cloud-Speicher

So laden Sie Twitch-Videos herunter

So überprüfen Sie alle Ihre E-Mail-Konten von Google Mail

So machen Sie einen Screenshot auf Steam

So beheben Sie einen Steam-Fehler „Ausstehende Transaktion“.

Brauchen Sie wirklich eine Antivirus-Software auf Ihrem Windows- oder Mac-Computer?

Flachbildschirm-Technologie entmystifiziert: TN, IPS, VA, OLED und mehr

So posten Sie einen Artikel auf LinkedIn (und die besten Zeiten zum Posten)

So entfernen Sie automatisch unerwünschte vorinstallierte Software von Ihrem Computer

So verfolgen Sie den ursprünglichen Speicherort einer E-Mail über ihre IP-Adresse

So beheben Sie den Disney Plus-Fehlercode 83