Einrichten und Konfigurieren von TCP/IP-Dateien unter Linux (TCP/IP-Einstellungen für Linux)

Selbst Nicht-Geeks haben wahrscheinlich schon von „ TCP/IP “ gehört, aber weiß jeder, was es ist oder wie man es auf einem Linux -Server über die Befehlszeile(using the command line) konfiguriert ?

Es hilft, zuerst die grundlegende Terminologie zu definieren. Zumindest ermöglicht es Ihnen, einen Rahmen zu entwickeln, auf dem Sie Ihr Verständnis aufbauen können. TCP/IP ist da keine Ausnahme.

Dieser Abschnitt zur Terminologie ist keine vollständige Liste. Es gibt Ihnen eine Grundlage, auf der Sie Ihre Reise zum Verständnis von Netzwerken und zur Konfiguration von TCP/IP Dateien unter Linux beginnen können .

The *Nix World

Haben Sie sich jemals gefragt, was *nix bedeutet? Was ist mit der Beziehung zwischen Unix und Linux(Unix and Linux are related) (ganz zu schweigen von all den verschiedenen Versionen von jedem)?

*nix ist eine Methode zur Referenzierung von Linux und/oder Unix (oder einer beliebigen Distribution) mit einem Platzhalter (dem Sternchen).

* Nix wurde in den späten 1960er Jahren entwickelt. AT& T Bell Labs entwickelten Unix ungefähr zur gleichen Zeit. Durch verschiedene Iterationen und Weiterentwicklungen wurde auch Linux geboren.

Das Ergebnis dieser parallelen Innovationen ist, dass Sie, sobald Sie gelernt haben, wie man Installationen auf einem Server über die Befehlszeile durchführt, eine Fähigkeit erlernt haben, die wahrscheinlich mit vielen anderen Aufgaben auf einer Vielzahl von Unix- oder Linux - Servern kompatibel ist.

Manpages – Informationen an Ihren Fingerspitzen(Man Pages – Information at Your Fingertips)

Ähnlich wie Google verfügt Linux über eigene Such- und Recherchetools, mit denen Benutzer die benötigten Ressourcen finden können. Diese Ressourcen werden als „Manpages“ bezeichnet. Wenn Sie bei einem Linux -Server (oder einem Linux - basierten Betriebssystem) angemeldet sind, können Sie die Befehlszeilenanwendung öffnen und eingeben, was Sie recherchieren möchten, z. B. einen Suchbegriff in einer interaktiven Dokumentationsdatei eingeben.

Wenn Sie ein Thema auswählen, zu dem Sie recherchieren möchten, z. B. ein Linux -Dienstprogramm, -Tool, -Daemon, -Skript(daemon, script) , können Sie das nachschlagen, indem Sie „man“ und dann das Wort eingeben. Wie das geht, erfahren Sie später in diesem Artikel.

Manpages sind einfach zu bedienen. Beginnen Sie einfach(Just) , ein paar Wörter einzugeben, und das Linux-Betriebssystem(Linux OS) beginnt, die Informationen an Sie zurückzugeben. Wenn es zu einem bestimmten Thema keine Manpage gibt, wird Linux Ihnen das mitteilen.

Zum größten Teil sind Manpages ziemlich genau für die Softwareversion, auf der sie erscheinen. Wenn Sie beispielsweise bei einem 10 Jahre alten Linux -Server angemeldet sind, zeigt die Manpage Informationen zu dieser Version (und dem Alter) an.

Manpages sind einfach zu verwenden und genau, aber es gibt ein paar Vorbehalte. Lassen Sie uns diese Einschränkung(en) anhand von Bildern veranschaulichen.

In der Abbildung unten zeigt die Manpage für ARP an, dass ARP veraltet ist (unter dem Abschnitt „Notizen“) und dass man stattdessen nach ip neigh suchen sollte . Anhand dieser Notation scheint es so, als ob man „ man ip neigh “ eingeben möchte, um auf Informationen über das Ersatztool/Protokoll zuzugreifen.

Wenn Sie jedoch „ man ip neigh “ eingeben , wird die Manpage für „ip neigh“ nicht nachgeschlagen. Stattdessen werden zwei Handbuchseiten nachgeschlagen … eine für „ip“ und die andere für „neigh“.

Es stimmt zwar, dass Sie eine Manpage erhalten, wenn Sie „man ip neigh“ eingeben, aber wenn Sie nicht genau aufpassen, könnten Sie übersehen, dass es nicht wirklich das ist, wonach Sie gesucht haben.

Sie könnten einen Bindestrich hinzufügen (obwohl das nicht in der Manpage angezeigt wird, wenn Sie auf das Ersetzungstool verweisen) … Wenn Sie also einen Bindestrich hinzufügen und „man ip-neigh“ eingeben, funktioniert das auch gut, ist aber nicht korrekt entweder.

Sie könnten versuchen, „ man ip-neighbour “ einzugeben (beachten Sie die britische Schreibweise). Wenn Sie diesen bestimmten Ausdruck eingeben, sehen Sie die richtige Manpage zum Ersetzen der ARP -Manpage (oder zum Ersetzen des ARP -Protokolls). Das Fazit lautet: Wenn Sie nicht finden können, was Sie brauchen, versuchen Sie es mit verschiedenen Kombinationen, bis Sie die gewünschte Manpage erhalten.

Versuchen Sie beispielsweise, die Manpage für das Tool nslookup nachzuschlagen. Geben Sie dazu „man nslookup“ ein. Wenn Sie das tun, sehen Sie eine Manpage, die dem Bild/Screenshot unten ähnelt. Sie erfahren alles, was Sie über das nslookup-Tool wissen möchten.

Nachdem die Manpage auf Ihrem Bildschirm erscheint, können Sie nach unten scrollen, lesen, anwenden, testen und sogar die Manpage schließen (indem Sie den Buchstaben „q“ eingeben und die Manpage automatisch schließen lassen).

Wenn Sie eine Manpage anfordern, die nicht existiert, gibt Linux Ihnen die Rückmeldung, dass es keinen Eintrag für diese Manpage gibt, und Sie können es mit einer anderen versuchen.

IPv4 und IPv6(IPv4 and IPv6)

Sowohl IPv4 als auch IPv6 sind technisch gleich, aber sie erscheinen uns Menschen nicht gleich. Sie sind ein Mittel zur Identifizierung von Maschinen oder Geräten in einem lokalen Netzwerk ( LAN ). Sie sind insofern privat, als sie die Geräte im LAN identifizieren .

IPv4 verwendet Zahlen, die durch Punkte/Punkte getrennt sind. Die meisten von uns sind mit der Art von IP-Adressen vertraut, die wir für Computer sehen, die über das IPv4 -Format mit unseren privaten Netzwerken verbunden sind.

Computer in einem Netzwerk haben auch eine IPv6 - Adresse, aber es sieht anders aus. IPv6 besteht aus alphanumerischen Zeichen, die durch Doppelpunkte ( : ) getrennt sind.

Was sind also die Unterschiede zwischen IPv4 und IPv6 ? Stellen(Think) Sie es sich wie einen Netzwerknamen vor. Einer ist wie der Vorname und der andere ist der Nachname. Beide Namen verweisen auf dieselbe Person (oder in diesem Fall auf einen Computer). So wie wir im Allgemeinen einen anderen Vornamen als unseren Nachnamen haben, unterscheidet sich der IPv4-„ Name“ vom IPv6-„ Namen“, obwohl beide auf dieselbe Maschine verweisen.

Carla Schroeder hat einen leicht verständlichen und nützlichen Artikel über IPv4 und IPv6(useful article about IPv4 and IPv6) geschrieben .

Root-Zugriff auf einem Linux-Server (und su und sudo)(Root Access on a Linux Server (and su and sudo))

Für viele der auszuführenden Aufgaben ist Root-Zugriff (auch als Administrator oder Superuser bezeichnet) erforderlich. Das liegt daran, dass viele dieser Dienstprogramme und Apps so sensibel sind, dass sie aus Sicherheitsgründen eingeschränkt sind.

Eine alternative Lösung zur Anmeldung als Root oder zum Auslösen des Superuser-Zugriffs (su) besteht darin, einem Befehl „sudo“ voranzustellen, der der Linux -Maschine mitteilt, dass dieser bestimmte Befehl als Superuser/Root ausgeführt werden muss, nachfolgende Befehle dies jedoch nicht tun (es sei denn, auch vorangestellt mit der Direktive „sudo“).

In Fällen, in denen „sudo“ verwendet und dem Befehl vorangestellt wird, fordert Linux das su-Passwort an, um die Superuser-Identität und -Berechtigungen zu authentifizieren.

Netzwerkprotokolle(Networking Protocols)

Es gibt viele verschiedene Protokolle, die bei Diskussionen über Linux berücksichtigt werden müssen . Die beiden Protokolle, die in diesem Artikel im Vordergrund stehen, sind TCP und IP.

Transmission Control Protocol (TCP)

Transmission Control Protocol , häufiger als TCP bezeichnet , ist ein Protokoll, das für die Übertragung von Paketen verwendet wird, wie der Name schon sagt.

Unten finden Sie eine Erläuterung verschiedener Tools, einschließlich des Linux - Tools namens Traffic Control (tc).

TCP weist das Linux -Betriebssystem an, wie Pakete von einem Ort zum anderen transportiert werden sollen. Es steuert auch den Netzwerkverkehr und leitet die Übertragung von Informationspaketen (wie Ordner mit Daten(data) , die von einem Ort zum anderen verschoben werden).

Aus diesem Grund heißt das Protokoll Transmission Control Protocol (TCP).

Internetprotokoll (IP)(Internet Protocol (IP))

Das Internetprotokoll(Internet Protocol) wird allgemein mit seinem Akronym IP bezeichnet.

Im Fall der IP haben Sie einen größeren Bereich (das Internet ), um Pakete zu übertragen. Es ist, als hätte man eine breitere, längere und stärker befahrene Superautobahn … genannt Internet. Während TCP die Bewegung von Paketen über ein Netzwerk steuert, steuert IP die Bewegung von Paketen über das Internet.

ICMP-Protokoll(ICMP Protocol)

ICMP steht für Internet Control Messaging Protocol . Obwohl es sich um ein Protokoll handelt, das in den meisten Linux - Distributionen verfügbar ist, ist es möglicherweise nicht in allen Linux - Distributionen verfügbar. Dies wurde durch das Fehlen einer Manpage innerhalb einer aktuellen Centos(Man) - Installation belegt .(Centos)

Auf den ersten Blick scheint es nicht so, als ob dieses spezielle Protokoll so wichtig ist, aber in Wirklichkeit ist es so. ICMP ist für die Bereitstellung von Fehlermeldungen verantwortlich, falls/wenn ein Paket sein Ziel nicht richtig erreicht. ICMP ist für den Empfang von Statusaktualisierungen über die Zustellung (oder den Empfang) der übertragenen Informationspakete unerlässlich.

Benutzerdiagrammprotokoll (UDP)(User Diagram Protocol (UDP))

Das User Diagram Protocol(User Diagram Protocol) ( UDP ) ist wie das Transmission Control Protocol ( TCP ) ein Protokoll zur Übertragung von Informationspaketen von einem Punkt zum anderen. Im Fall von TCP gibt es als Teil des Prozesses/der Übertragung eine Überprüfung der erfolgreichen Zustellung des Pakets/der Pakete, wodurch es zuverlässiger als UDP wird .

Im Fall von UDP gibt es keinen Überprüfungsprozess, sodass Sie nicht wissen, ob die Pakete erfolgreich und fehlerfrei gesendet oder empfangen wurden. Als solches ist es ein einfach zu verwendendes Protokoll, aber es ist nicht verifizierbar oder kann nicht authentifiziert werden.

Linux-Konfiguration(Linux Configuration)

Im Linux(Linux) -Betriebssystem sind mehrere Konfigurationsdateien verfügbar .

Wenn Sie beispielsweise einen Apache -Server auf Ihrem Linux -Rechner betreiben, sind die Apache - Konfigurationsdateien wichtig. Diese Dateien teilen dem Apache -Webserver mit, was mit der Domain los ist, und genauer gesagt mit der Site, die auf diesem Server gehostet wird.

Manchmal wird die Konfigurationsdatei als httpd.conf bezeichnet. Manchmal wird es als apache.conf bezeichnet. Oder es könnte ein ganz anderes Label/Name sein. Möglicherweise finden Sie die Konfigurationsdateien an einem Ort auf einem Server und manchmal an einem völlig anderen Ort auf einem anderen Server.

Glücklicherweise gibt es hilfreiche Befehle, die beim Auffinden bestimmter Konfigurationsdateien helfen können. Sie können beispielsweise Folgendes eingeben, um die Konfigurationsdatei „ httpd.conf “ zu finden, falls vorhanden:(httpd.conf)

find / -name “httpd.conf”

Das erste Wort „find“ teilt Linux mit, welchen Befehl/welches Dienstprogramm Sie verwenden, in diesem Fall das Dienstprogramm „find“. Die zweite Komponente der Befehlszeile ist das „/“, das dem Suchdienstprogramm mitteilt, dass es den Pfad ab der Root-Ebene des Servers suchen soll.

Wenn Sie an einem spezifischeren Ort gesucht haben, haben Sie möglicherweise etwas wie „/etc“, um Linux mitzuteilen, dass es im etc-Verzeichnis beginnen und diesem Pfad folgen soll. Indem Sie einen bestimmten Pfad/Speicherort angeben, können Sie den Prozess möglicherweise beschleunigen, da Linux nicht an Stellen suchen muss, die redundant sind.

Die Option „ -name “ teilt (-name)Linux mit , wonach Sie im Namen der Datei oder des Verzeichnisses suchen. Es ist hilfreich, den Namen in Anführungszeichen einzuschließen, und Sie können bei der Suche auch ein Sternchen ( * ) als Platzhalter verwenden.

Einige Beispiele für Konfigurationsdateien und -verzeichnisse im Verzeichnis/Pfad „/etc“ sind:

- pam.d – ein Verzeichnis, das Dienstprogramme für Authentifizierungsmodule enthält. Als Beispiel findet man dort „Su“ und „sudo“.

- sysconfig – ein Verzeichnis, das Funktionen des Computers enthält, wie Energieverwaltung, Maus und mehr.

- resolv.conf – eine Datei, die die Funktionalität des Domain Name Servers unterstützt, wenn der Linux -Rechner in dieser Funktion verwendet wird.

- services – diese Datei enthält die verfügbaren Verbindungen (dh offene Ports), die auf dem Linux -Rechner verfügbar sind.

Wenn Sie sich fragen, ob Dateien, Pfade oder Dienstprogramme veraltet oder veraltet sind, sehen Sie in den Manpages nach. Dies ist eine hilfreiche Methode, um im Auge zu behalten, was aktuell ist und was sich geändert hat.

Verständnis des Linux-Dateisystems(Understanding the Linux File System)

In vielen Linux-Distributionen(Linux distributions) befinden sich Konfigurationsdateien im Verzeichnis network-scripts unter dem Pfad „ etc/sysconfig “. Wenn sie sich dort nicht befinden, ist es wahrscheinlich, dass es einen ähnlichen Ort/Pfad gibt. Die Dateien, die in diesem speziellen Fall vorhanden sind, werden im folgenden Screenshot angezeigt.

Wie Sie im folgenden Screenshot sehen, gibt es zwei Konfigurationsdateien. Jede von ihnen ist entsprechend ihrer jeweiligen Schnittstelle gekennzeichnet (zB ifcfg-eth0).

Den Konfigurationsdateien geht „ ifcfg “ voraus, das den ifconfig-Befehl(ifconfig command) ersetzt (und Teil des Namens der Schnittstellendatei wird). Allerdings wurde es jetzt auch etwas ersetzt, da die ifcfg nicht mit IPv6 kompatibel ist .

Die beiden Schnittstellenreferenzen ( ifcfg-eth0 und ifcfg-lo ) beziehen sich auf bestimmte Arten von Schnittstellen. Linux -Entwickler waren in diesem Bereich hilfreich, indem sie Definitionen und Richtungen in Form von Dateinamen vorgaben. Bei der Schnittstelle mit der Endung „ eth0 “ handelt es sich um eine Schnittstelle, die über „Ethernet“ angebunden ist oder Ethernet-fähig ist.

Die Verwendung der Buchstaben „ eth “ weist Sie in die richtige Richtung. Die Zahl nach „eth“ gibt die Nummer des Geräts an. Das nächste Ethernet-Gerät kann also so etwas wie „ ifcfg-eth1 “ und so weiter sein.

Der Dateiname, der auf „lo“ endet, weist auf eine „Loopback“-Schnittstelle hin. Es wird auch als „ localhost “ bezeichnet. Dies ist eine Netzwerkverbindung, die technisch gesehen keine echte Netzwerkverbindung ist. Es ermöglicht einfach Prozessen, auf dem Gerät zu kommunizieren, ohne über das Netzwerk zu kommunizieren. Denken Sie an „virtuell“, wenn Sie an diese spezielle Schnittstelle denken.

Alle Linux -Distributionen können einen Loopback (oder Localhost) haben und sind normalerweise standardmäßig dafür eingerichtet. Sie verwenden eine Schnittstelle, die auf „-lo“ endet. Die IP-Adresse für den Localhost ist normalerweise 127.0.0.1. In vielen Fällen kann die virtuelle Loopback-Schnittstelle verwendet werden, um Verbindungen zu testen und andere potenzielle Netzwerkprobleme auszuschließen.

Die Dateien(The Files)

Es gibt verschiedene Möglichkeiten, Konfigurationsdateien zu bearbeiten (und sie anzuzeigen). Eine Methode besteht darin, den „ vi-Editor “ zu verwenden, auf den über den Befehl „ vi “, gefolgt vom Dateinamen, zugegriffen wird. Wenn man in diesem Fall „ vi ifcfg-eth0 “ (ohne Anführungszeichen) eingibt, kann man die Netzwerkinformationen für diese bestimmte Schnittstelle (eth0) anzeigen.

Es wäre jedoch ratsamer, dies auf traditionelle Weise zu tun und den Anweisungen zur Netzwerkkonfiguration zu folgen, die in der Manpage für ifcfg zu finden sind.

Dies kann auch für die nicht-technische Person einfacher sein. Die Verwendung des vi-Editors erfordert ein wenig Liebe zum Detail. Wenn Sie also detailorientiert sind (oder bereits Programmierer oder Systemadministrator sind), ist der vi-Editor möglicherweise eine optimale Lösung für die Arbeit mit Linux - Konfigurationsdateien.

Beim Zugriff auf die Manpages können wir Informationen über das ifcfg-Skript überprüfen, das das ifconfig-Skript ersetzt hat (wie im obigen Screenshot der Manpage gezeigt). Wenn wir uns die Liste der Schnittstellen in der Linux - Distribution ansehen, bemerken wir auch die Befehle ifup und ifdown. Auch diese können in ihren Manpages eingesehen werden.

Ein Screenshot der Manpage ist im Bild unten dargestellt. Wie Sie in der Manpage sehen werden, gibt es zusätzliche Linux - Konfigurationsdateien (und die Pfade, um zu diesen Dateien zu gelangen), die beim Einrichten und Konfigurieren der TCP/IP - Dateien unter Linux konsultiert (und geändert) werden können .

Wenn Sie einen Befehlszeilen-Texteditor wie den vi-Editor verwenden, um die Konfigurationsdatei anzuzeigen, werden Sie feststellen, dass einige Optionen definiert sind. Wenn Sie sich beispielsweise die Netzwerkschnittstelle ansehen, sehen Sie möglicherweise Wörter in Großbuchstaben, gefolgt von einem Gleichheitszeichen (=) und dann einem weiteren Wort.

Beispielsweise kann es eine Direktive geben, die „ ONBOOT “ lautet und „ONBOOT=yes“ als Beispiel für eine Konfigurationsoption enthält. Es gibt auch mehrere andere Konfigurationspunkte und Optionen. Eine andere ist beispielsweise NETMASK .

Wenn Sie die Konfigurationsdirektive „ NETWORKING “ sehen, sollte ihr ein „yes“ folgen. Wenn darauf „no“ folgt, kann dies ein Problem darstellen, da dies darauf hindeuten würde, dass die Netzwerkschnittstelle nicht für den Netzwerkbetrieb aktiviert ist.

Hier ist ein Schritt-für-Schritt-Prozess zur Behebung der gerade beschriebenen Situation:

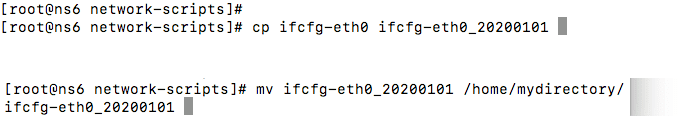

- Erstellen Sie zur Sicherheit eine Kopie der Konfigurationsdatei. Es gibt einige Möglichkeiten, dies zu tun. Eines der einfachsten ist das Befehlsfenster.

Geben Sie Folgendes ein : cp ifcfg-eth0 ifcfg-eth0_20200101 Geben Sie(cp ifcfg-eth0 ifcfg-eth0_20200101)

dann in der nächsten Zeile Folgendes ein: mv ifcfg-eth0_20200101 /home/mydirectory/ifcfg-eth0_20200101

Dadurch wird die Dateikopie, die Sie gerade erstellt haben, in ein Verzeichnis verschoben, das Sie für Backups verwenden. - Nachdem Sie nun eine Sicherungskopie der Konfigurationsdatei erstellt haben, ist es an der Zeit, Änderungen an dieser Konfigurationsdatei vorzunehmen. Wenn Sie den vi-Editor verwenden, würden Sie Folgendes eingeben:

vi ifcfg-eth0

Danach wird die Datei in der Terminal-/Befehlsanwendung geöffnet (ähnlich wie eine Manpage geöffnet wird, wenn Sie sie auslösen).

Sobald die Konfigurationsdatei geöffnet ist, suchen Sie nach der Zeile, die „ NETWORKING=no “ enthält, und löschen diese Zeile oder ändern sie in „NETWORKING=yes“. Dies kann mit dem „ cw”-Direktive im vi-Editor. Indem Sie einen Schrägstrich eingeben, teilen Sie dem vi-Editor mit, dass Sie nach etwas suchen. In diesem Fall teilen Sie dem Redakteur mit, dass Sie nach „NETZWERK“ suchen, und wenn es gefunden ist (mit der Maus dorthin lenken), können Sie mit der rechten Pfeiltaste zum Wort „nein“ gehen.

Wenn Sie zum Wort „nein“ kommen, halten Sie beim „n“ an und geben Sie „ cw “ ein, damit Sie das „nein“ in „ja“ ändern können. Das „cw“ steht für Change Word und Linux ermöglicht es Ihnen, das gesamte Wort von einem Wort („no“) in ein anderes („yes“) zu ändern. Wenn Sie nur einen Buchstaben ändern möchten, können Sie ein „r“ verwenden, um einen Buchstaben oder ein Zeichen zu ersetzen.

Die Screenshots zeigen diesen Vorgang unten.

- Nachdem Sie die Konfigurationsdatei gespeichert haben (dh esc eingeben, um den Einfügemodus(INSERT) zu verlassen , und dann ein doppeltes Z, um die Datei zu speichern), ist es an der Zeit, den Dienst oder den Computer neu zu starten. Dies kann auf verschiedene Arten erfolgen. Eine Methode zum Neustarten des Computers besteht darin, die folgende Befehlszeile einzugeben:

shutdown -r now

Der Befehl shutdown weist den Linux -Rechner an, herunterzufahren. Die Option -r teilt dem Befehl mit, dass es sich nicht nur um ein Herunterfahren, sondern um einen Neustart handelt, und dass dies jetzt ausgeführt werden soll.

Tipp:(Tip:) Wenn Sie wissen möchten, wann der Computer oder Server den Neustart abgeschlossen hat, geben Sie „ping“ und dann die öffentliche IP-Adresse des Computers/Servers (oder einen Domänennamen einer auf dem Linux -Server gehosteten Website) ein.

Wenn Sie den Ping-Befehl verwenden, sehen Sie, dass der Server nicht „pingbar“ ist (was während des Neustarts geschieht), und wenn der Server erfolgreich neu gestartet wird, antwortet der Ping mit einer positiven Antwort, was auf einen erfolgreichen Neustart hinweist.

Im Folgenden finden Sie einige Bilder, die helfen, die Schritte in der obigen Liste zu veranschaulichen.

Schritt 1:

Schritt 2:

Tipp:(Tip:) Denken Sie daran, dass nichts in der Serverwelt einzigartig ist. Beispielsweise können Sie die Konfiguration für eine bestimmte Schnittstelle (in diesem Fall eth0) ändern, aber das kann nur eine Schnittstelle in einem Netzwerk sein und von einem anderen Server beeinflusst (oder beeinflusst) werden.

Im obigen Beispiel wird also durch den Neustart des Servers ein Neustart der Netzwerkgeräte ausgelöst. Dies ist nicht die einzige Option für diese Schnittstelle, aber diese Schnittstelle wäre von einem Befehl zum Neustart betroffen.

/etc/hosts File(s)

Die Datei /etc/hosts kann existieren oder nicht. Wenn es existiert, kann es in der Konfiguration verwendet werden oder nicht. Beispielsweise haben Sie möglicherweise ein anderes System, das Hostkonfigurationen handhabt, anstatt die Datei direkt zu verwalten. Auch die hosts-Datei selbst variiert. Beispielsweise handhaben IPv4 und IPv6 die Konfiguration unterschiedlich, wie Sie im Bild unten sehen können.

Configuration Files; Locations/Paths; Terms; and More

Einige zusätzliche hilfreiche Dateinamen und Dateispeicherorte sind:

- /etc/sysconfig/network-scripts/ (Pfad der Konfigurationsdatei)

- /etc/sysconfig/network-scripts/ifcfg-eth0 (Konfigurationsdatei)

- /etc/hosts (Konfigurationsdatei)

- /etc/resolv.conf (Konfigurationsdatei mit Nameserver-Informationen)

In vielen Fällen erstellt die System- oder Serversoftware die Konfigurationsdateien automatisch. Wenn DHCP verwendet wird, gibt es außerdem andere Aspekte der Netzwerkkonfiguration, die spontan berechnet werden, da in diesem Fall keine statischen IP-Adressen verwendet werden.

Die folgenden Befehlszeilenbefehle (CL) wurden (oder werden) in den meisten Linux-Distributionen verwendet. Wenn sie veraltet oder veraltet sind, wird der Ersatzbefehl aufgeführt.

- route ( obsolete / deprecated ): Wurde verwendet, um Routen anzuzeigen und zu bearbeiten. Ersetzt durch IP-Route .

- Hostname : Wird verwendet, um den Hostnamen der Maschine anzuzeigen oder zu ändern und zu bearbeiten.

- netstat : Anzeigen von Netzwerkverbindungen, Routing-Tabellen, Schnittstellenstatistiken, Multicast-Mitgliedschaften usw.

- arp : ( obsolete / deprecated ) Wird verwendet, um IPv4 - Informationen anzuzeigen; insbesondere der Netzwerknachbar-Cache. IPv6 ist zur Netzwerkadresse geworden und ersetzt die IPv4 - Sammlung aus vier Zahlen, die durch Punkte getrennt sind. Angesichts dieser Änderungen wurde dieser veraltete Befehl durch ip neigh ersetzt .

- ip : IP steht nicht nur für „Internetprotokoll“ und das ultimative WAN (Wide Area Network), sondern ist auch ein Dienstprogramm, mit dem der Systemadministrator oder Computerbenutzer die TCP/IP - Parameter anzeigen und einstellen kann erforderlich.

- tc : Dies steht für „Traffic Control“ und ist ein Dienstprogramm, das bei der Verwaltung des ein- und ausgehenden Datenverkehrs auf dem Linux -Computer hilft .

Konfigurationstools: GUI vs. Befehlszeile (CL)(Configuration Tools: GUI Vs. Command Line (CL))

Um einen Bezugspunkt zu bieten, zeigen die folgenden drei Bilder einen Mechanismus einer grafischen Benutzeroberfläche ( GUI ) zur Handhabung der Netzwerkkonfiguration, einschließlich TCP/IP .

Das erste Bild ist die Apple Mac-GUI ( System Preferences > Networking ) und die zweiten beiden Bilder sind das des Windows-Betriebssystems(Windows Operating System) (obwohl es von Version zu Version unterschiedlich ist). Der Zugriff erfolgt über die Microsoft-Systemsteuerung(Microsoft Control Panel) und Netzwerkverbindungen(Network Connections) , wie Sie in den Screenshots sehen können.

Vor- und Nachteile von GUI gegenüber Text-Editor oder Befehlszeile (CL)(Pros and Cons of GUI Versus Text Editor or Command Line (CL))

Während viele Benutzer grafische Benutzeroberflächen ( GUI ) aufgrund ihrer Benutzerfreundlichkeit, visuellen Darstellung und allgemeinen Einfachheit bevorzugen, ist es hilfreich, Konfigurationsdateien (in diesem Fall im Zusammenhang mit Netzwerken) zu verstehen, damit Sie Probleme beheben und beheben können.

Vielleicht möchten Sie sich zuerst die GUI schnappen , aber es hilft, vollständig informiert zu sein … nur für den Fall. Außerdem gibt es einige Betriebssysteme, die nicht unbedingt eine GUI haben (oder noch keine haben), also nochmal; Es ist hilfreich, vorbereitet zu sein.

Im nächsten Abschnitt behandeln wir Konfigurationsdateien und wie man darauf zugreift, sie aktualisiert sowie die Verwaltung der Dateien und Dienstprogramme.

Linux Command-Line (CL) Tools, Dienstprogramme, Skripte und Daemons(Linux Command-Line (CL) Tools, Utilities, Scripts, and Daemons)

Es gibt viele Tools, die für Linux- Distributionen verfügbar sind. Auch hier(Again) gibt es, wie bei anderen Befehlen, Ähnlichkeiten (und Unterschiede) zwischen der Verwendung dieser Tools in den verschiedenen Distributionen. In einigen Fällen sind Tools verfügbar, die jedoch zuerst installiert werden müssen, und der Installationsprozess variiert oft.

Das Befehlszeilentool wird oft als Shell und früher als Terminal bezeichnet . Es gibt andere Begriffe dafür, aber im Allgemeinen handelt es sich um eine Anwendung, die es dem Benutzer ermöglicht, auf Betriebssysteme zuzugreifen, indem er Befehle in ein Fenster eingibt.

Schauen wir uns ein paar Beispiele an. Der erste stammt vom Windows -Betriebssystem und kommt Windows - Benutzern wahrscheinlich bekannt vor. Das Tool wird durch Eingabe von CMD geöffnet (wie in den Screenshots unten gezeigt).

Der zweite Screenshot ist der einer Anwendung namens Terminal , die auf den meisten (Terminal)Apple - Computern vorinstalliert ist.

NSLookup (nslookup)

Im Fall von nslookup steht ns für Nameserver und der Lookup- Teil des Befehls ist ein „Nachschlagen“ von Informationen. Der Name dieses Tools sagt uns also, dass es nach Informationen sucht, die allgemein über einen Nameserver verfügbar sind.

NSLookup ist ein praktisches Tool. In diesem Fall verwenden wir sie, um Informationen über eBay nachzuschlagen. Dazu geben wir „nslookup ebay.com“ ein und es werden Informationen angezeigt, die denen im Bild unten ähneln.

Der Befehl wird oben im Screenshot angezeigt (nach den unkenntlich gemachten privaten Informationen). Dann wird die Ausgabe dieser Anfrage (das nslookup ) darunter angezeigt, mit Informationen wie Server (die öffentliche IP-Adresse), der spezifischen IP-Adresse(IP address) usw.

Verkehrskontrolle (tc)(Traffic Control (tc))

Ein weiteres Tool ist das Tool „Traffic Control“ (auch „tc“ genannt). Es ist ein Tool, das die Planung und Verarbeitung von Datenpaketen ermöglicht.

Der Befehl sagt Ihnen, wie(how) sich die Pakete über ein Netzwerk bewegen. Dieser Wie(how) -Aspekt beinhaltet die Antworten auf Fragen wie Timing, Geschwindigkeit, Geräte und mehr. Hier ist eine Befehlszeilendarstellung (CL) der Verwendung von Traffic Control (tc):

Während es für manche wie „Kauderwelsch“ aussehen mag, steht jedes Wort in der Befehlszeile für etwas Wichtiges. Hier ist die Auflistung:

- tc : Dies ist das Tool, in diesem Fall „Traffic Control“ (alias „tc“). Dies teilt der Befehlszeilenanwendung/-software mit, welches Linux - Tool verwendet werden soll.

- qdisc : Diese Abkürzung steht für Warteschlangendisziplin(queuing discipline) und ist eine andere Art, einen einfachen Scheduler zu beschreiben.

- add : Da wir eine Konfiguration erstellen (ja, technisch gesehen eine Datei), teilen wir dem Tool mit, dass wir die Steuerelemente hinzufügen .(adding)

- dev eth0 : Das „dev“ bezieht sich auf das „Gerät“ und lässt das Tool wissen, dass wir dabei sind, das Gerät zu definieren. „eth0“ ist in diesem Fall der Verweis auf das Gerät. Sie werden feststellen, dass dies dem ähnelt, was in einer grafischen Benutzeroberfläche ( GUI ) für eine Gerätebezeichnung angezeigt wird.

- root : Dies teilt dem Tool mit, dass wir den ausgehenden Datenverkehr von der Root-Ebene oder Egress ändern.

- netem : Dieses Wort steht für den Ausdruck „Netzwerk-Emulator“. Es ist zwar nicht das Hardware-Netzwerk, aber es emuliert dasselbe. Dies ähnelt der Art und Weise, wie die Parallels -Software die (Parallels)Windows -Software für Apple -Computer emuliert . Zugegeben, es ist eine völlig andere Software, aber es ist eine Emulationssoftware, so wie Netem ein Netzwerk emuliert. In diesem Fall repräsentiert netem ein WAN (Wide-Area-Network) im Gegensatz zu einem LAN (Local-Area-Network).

- delay : Dieses Wort teilt dem tc-Tool mit, dass wir die „Verzögerungs“-Komponente der Transaktion modifizieren.

- 400 ms : Wir haben dem Tool bereits mitgeteilt, dass wir die Verzögerung beeinflussen, aber jetzt müssen wir definieren, wie stark wir die Verzögerung beeinflussen. In diesem Fall sind es 400 Millisekunden.

Netzwerk Manager(Network Manager)

Der Zweck des Netzwerkmanagers(Network Manager) besteht darin, Ihre Netzwerkkonfiguration zu vereinfachen und zu automatisieren. Für DHCP - Benutzer kann der Netzwerkmanager(Network Manager) eine IP-Adresse erhalten, Standardrouten ersetzen und Nameserver automatisch austauschen.

Das nmtui-Tool zur Verwendung Ihres Network Managers(Manager) ist in den meisten, wenn auch nicht allen Linux - Distributionen verfügbar. Denken Sie auch daran, dass einige Tools „verfügbar“ und dennoch nicht verfügbar sind. Mit anderen Worten, es gibt einige Tools und Daemons, die installiert werden müssen und nicht unbedingt auf der betreffenden Linux(Linux) - Distribution vorinstalliert sind .

Weitere Networking-Themen(Other Networking Topics)

Es gibt viele Aspekte von Netzwerken und TCP/IP , die besonders faszinierend sind, insbesondere wenn es um eine Linux- Distribution geht. Vergessen Sie nicht, dass Ihnen direkt in der (Don)Linux - Installation Handbuchseiten (auch Manpages genannt) zur Verfügung stehen . Auch wenn dies wie eine Art unzusammenhängende Liste dessen erscheint, was Sie nicht tun sollten, können Sie immer eine Manpage verwenden, um herauszufinden, was Sie tun sollten.

Linux als Router(Linux as the Router)

Heutzutage verwenden die meisten Leute Hardware, die speziell für die Aufgabe des Routings (z. B. Router) bestimmt ist, um die Netzwerk(manage the network route task) -Routing-Aufgabe zu verwalten .

Dies liegt oft daran, dass Router Teil des Paketangebots mit Internetpaketen / -verträgen für zu Hause oder im Büro sind. Der Kunde wird in der Regel dabei erwischt, wie er monatlich (oder jährlich) eine Miet-/Leasinggebühr zahlt oder den Router kaufen muss.

Wie auch immer es gehandhabt wird, Linux muss kaum als Router fungieren, obwohl es in der Lage ist, als solcher zu fungieren. Die oben beschriebenen Szenarien schaffen eine fast pseudo-veraltete Situation für Linux , aber das bedeutet nicht, dass Linux vollständig aus dem Spiel ist. Es ist möglich, bei Bedarf einen Linux -Server als Hardware- (und nachfolgenden Software-) Router einzurichten .

IP-Route (früher „Route“)(IP Route (Formerly “Route”))

Das folgende Bild zeigt einen Screenshot der Manpage für „Route“ und die Anweisungen, die mit diesem Tool möglich sind.

SNORT – Ein Eindringlingserkennungssystem(SNORT – An Intruder Detection System)

Snort Software ist ein Open Source Intrusion Detection System ( IDS ) , das ursprünglich von Martin Roesch entwickelt und inzwischen von Cisco Systems übernommen wurde(Martin Roesch and since acquired by Cisco Systems) . Es arbeitet auf der Grundlage von Regeln, die die TCP/IP -Schichten des Netzwerks verwenden. Das Definieren dieser Regeln identifiziert Eindringlinge, um ein Netzwerk zu schützen.

How to Set Up Linux > TCP/IP Settings for Linux

Die folgenden Mini-Tutorials helfen Ihnen bei einigen häufigen Aufgaben, denen Sie in der Linux -Welt begegnen können.

Denken Sie daran, dass sich die Zeiten schnell ändern, daher ist es hilfreich, Ihre Manpages sowie die Suche in Google zu verwenden , um die folgenden Schritte zu überprüfen und sicherzustellen, dass es keine anderen Tools gibt, die die Aufgabe möglicherweise besser erfüllen. Zum Zeitpunkt des Schreibens dieses Artikels ist dies nicht der Fall.

Tutorial 01: Einer Linux-Maschine eine statische IP-Adresse zuweisen(Tutorial 01: Assigning a Static IP Address to a Linux Machine)

Die erste Frage, die Sie sich stellen sollten, ist, ob der Computer/Server eine statische IP-Adresse (eine, die sich nicht ändert) oder eine veränderbare IP-Adresse (wie DHCP – Dynamic Host Configuration Protocol ) benötigt oder nicht. Wenn dies Ihr PC ist (kein Server), verwenden Sie wahrscheinlich DHCP für Ihren Internetzugang.

Das bedeutet, dass Sie Ihrem Computer keine statische IP-Adresse zuweisen müssen. Ihr Internet Service Provider ( ISP ) und jede bereitgestellte/geleaste Hardware berechnet automatisch eine IP-Adresse on-the-fly, damit Sie sich mit dem Internet verbinden können. Mit anderen Worten, wenn Sie keine statische IP-Adresse benötigen, ist eine sich dynamisch ändernde IP-Adresse für Ihren Nicht-Server-Computer in Ordnung.

Wenn Sie einen Server haben und für andere zugänglich sein müssen (dh außerhalb Ihres Hauses; ein WAN/internet ; kein LAN), benötigen Sie eine statische IP-Adresse, damit entweder die von Ihnen verwendete Domäne darauf abgebildet wird über den der Domain zugeordneten Hosting-Nameserver oder direkt über die statische IP-Adresse erreichbar.

Wenn niemand außerhalb Ihres Hauses auf Ihren Computer oder Server zugreifen muss, ist eine sich ändernde IP-Adresse (dynamisch; nicht statisch) in Ordnung, da niemand eine statische IP-Adresse verwendet.

Hinweis: Einige Leute haben eine DHCP-IP -Adresse für den öffentlichen Zugriff verwendet (ja, sogar als Server), aber

- Es erfordert eine sehr technisch versierte Person, um dies zu tun, also ist es nicht so üblich.

- Es ist viel schwieriger zu pflegen (aufgrund seiner sich ständig ändernden Natur) als eine statische IP-Adresse.

Wenn Sie eine statische IP-Adresse benötigen, fahren Sie fort und folgen Sie den Schritten hier. Wenn nicht, können Sie diesen Abschnitt überspringen.

Wie Sie sehen werden, enthält der Befehl (siehe oben) „sudo“ am Anfang der Zeile. Während es möglich ist, den Befehl „su“ (Superuser) zu verwenden und sich als Superuser anzumelden, führt die Verwendung von „sudo“ nur diesen einen Befehl als Superuser aus.

Die andere Methode, sich als Superuser anzumelden, ermöglicht es, alle Aufgaben als Superuser zu erledigen, was es bequemer macht, das zu erledigen, was getan werden muss.

Damit einher geht jedoch ein Sicherheitsrisiko, weshalb es sicherer ist, den Befehl einfach mit sudo zu starten und der App zu erlauben, ein Passwort anzufordern (falls erforderlich), um den Befehl als Superuser für diese Aufgabe/diesen Befehl auszuführen.

Die Wahl liegt bei Ihnen und sollte auf der einfacheren Methode basieren. Auf die im folgenden Screenshot dargestellte Datei wird über den folgenden Befehl zugegriffen:

sudo vi /etc/sysconfig/network-scripts/ifcfg-eth0

Vor der Verwendung dieses Befehls wird die Netzwerkgerätenummer überprüft ( eth0 ), um sicherzustellen, dass sie korrekt ist. Wie Sie sich erinnern, werden die Linux -Konfigurationen in der Datei für die Schnittstelle verwaltet, daher ist es wichtig, dass die Schnittstellennummer anhand dieser Datei überprüft wird, bevor Sie die Konfigurationsdatei bearbeiten.

Ein weiterer Aspekt der Konfigurationsdatei, den Sie beachten sollten, ist die Verwendung des Wortes „statisch“. Da wir eine statische IP-Adresse hinzufügen, ist es wichtig, die Konfigurationsdatei darüber zu informieren, dass dies der Fall ist.

Die Hinweise wurden im Screenshot unten aus illustrativen Gründen hinzugefügt, sollten aber nicht in Ihrer Konfigurationsdatei enthalten sein. Außerdem sind in einigen Linux- Distributionen Anführungszeichen erforderlich. In dieser speziellen Konfigurationsdatei waren in der automatisch erstellten Konfigurationsdatei keine Anführungszeichen vorhanden, sodass der Trend fortgesetzt und keine Anführungszeichen hinzugefügt wurden.

Der folgende Screenshot zeigt, wie die Datei tatsächlich aussehen würde, wenn die Notizen und zusätzlichen Leerzeichen entfernt wären.

Auf die nächste (und letzte) zu bearbeitende Konfigurationsdatei wird zugegriffen, indem Sie Folgendes eingeben:

sudo vi /etc/resolv.conf

Innerhalb dieser Datei können die Nameserver hinzugefügt (oder geändert) werden. Diese Nameserver sollten mit der anderen Konfigurationsdatei übereinstimmen, die gerade geändert wurde. In diesem Fall unter /etc/sysconfig/network-scripts/ifcfg-eth0 (Abbildung oben).

Der verwendete Ausdruck ist „Nameserver“. Wenn also die Gerätekonfigurationsdatei DNS1=8.8.8.8 , sollte die Datei resolv.conf nameserver 8.8.8.8 anzeigen(nameserver 8.8.8.8) .

Das Gegenstück zu DNS2=4.4.4.4 würde als Nameserver 4.4.4.4 in der resolv.conf-Datei erscheinen.

Grob gesagt funktionieren die obigen Schritte auf der Red Hat Linux -Distribution, aber es gibt keine Garantie dafür, dass es in Zukunft mit den auftretenden technologischen Änderungen funktionieren wird. Aus diesem Grund sollten Konfigurationen getestet und verifiziert werden.

Sobald die Konfigurationen abgeschlossen sind, starten Sie die Netzwerkschnittstelle mit der bevorzugten Methode wie oben beschrieben neu. Dadurch werden die Änderungen übernommen. Es ist auch hilfreich, wenn die statische IP-Adresse getestet wird. Sie können dies tun, indem Sie versuchen, sich von einem anderen Gerät (vorzugsweise in einem anderen Netzwerk) mit dieser öffentlichen statischen IP-Adresse zu verbinden.

Sie können auch einen Freund oder Mitarbeiter anrufen und ihn bitten, von einem anderen geografischen Standort (und einem anderen Netzwerk) aus eine Verbindung zur statischen IP-Adresse herzustellen.

Lernprogramm 02: Netzwerk-IP-Aliasing(Tutorial 02: Network IP Aliasing)

Es ist möglich, einer Netzwerkschnittstellenkarte ( NIC(NIC) ) mehr als eine IP-Adresse zuzuweisen . Dies wird als Netzwerk-IP-Aliasing(Network IP Aliasing) bezeichnet , da nur eine IP tatsächlich eine ist, sodass die zusätzlichen IP-Adressen Aliasnamen für dieselbe Karte sind. Um die IP-Adresse zuzuweisen, verwenden Sie Ihre bevorzugte Methode zur Vergabe der IP-Adresse, wie in Tutorial 01 beschrieben.

Es ist nicht so, dass es statisch sein muss, aber um mehrere IP-Adressen mit Network IP Aliasing zuweisen zu lassen, muss man IP-Adressen mit einer statischen IP zuweisen.

Lernprogramm 03: Ändern Sie den Hostnamen der Linux-Maschine(Tutorial 03: Change Host Name of the Linux Machine)

Verwenden Sie die folgenden Schritte, um den Hostnamen Ihres Linux -Computers mit Ihrem bevorzugten Editor zu ändern:

1. Ändern Sie die Hostnamen-Konfigurationsdatei, indem Sie Folgendes in die Befehlszeilen-App eingeben:

sudo vi /etc/hostname

Wo immer Sie den alten Hostnamen in dieser Konfigurationsdatei sehen, ersetzen Sie ihn durch den neuen Hostnamen.

2. Ändern Sie die Hosts-Konfigurationsdatei, indem Sie Folgendes in die Befehlszeilen-App eingeben:

sudo vi /etc/hosts

Wo immer Sie den alten Hostnamen in dieser Datei sehen, ersetzen Sie ihn durch den neu gewählten/festgelegten Hostnamen auf die gleiche Weise, wie Sie es mit der Hostnamen(hostname) -Konfigurationsdatei im obigen Schritt eins getan haben.

3. Starten Sie den Server oder Linux - Computer neu. Eine Methode, dies zu tun (abhängig von Ihrer Linux -Distribution), besteht darin, Folgendes in die Befehlszeilen-App einzugeben:

sudo shutdown –r now

Dieser Neustart ist erforderlich, damit die Änderungen wirksam werden.

Lernprogramm 04: Aktivieren und deaktivieren Sie Ihre Netzwerkkarte(Tutorial 04: Enable and Disable Your NIC)

Eines der faszinierendsten Dinge, die Sie über die Befehlszeile in Linux tun können, ist das Aktivieren oder Deaktivieren Ihrer Ethernet- Verbindung.

Geben Sie dazu den entsprechenden Befehl aus diesen beiden ein:

sudo ip link setup

sudo ip link setdown

Bei älteren Versionen von Linux könnten Sie ifconfigup oder ifconfigdown ausführen, aber es ist möglich, dass diese Befehle in neueren Linux - Distributionen veraltet oder veraltet sind. In diesem Fall ist der neuere ip-Befehl vorzuziehen.

Lernprogramm 05: Netzwerkweiterleitung aktivieren(Tutorial 05: Enable Network Forwarding)

Ihr Linux -Betriebssystem ist in der Lage, eine Vielzahl von Netzwerken zu verbinden und kann als Router fungieren. Sie müssen uncomment the net.ipv4.ip_fporward=1 line , damit Sie die IP-Adresse weiterleiten können.

Die notwendige Konfigurationsdatei wird normalerweise unter /etc/sysctl.conf gespeichert :

Beispiele zur Einrichtung finden Sie unter „ How to enable IP forwarding on Linux (IPv4 / IPv6) “.

Wenn Sie einen Linux -Server mit DHCP (anstelle einer statischen IP-Adresse) einrichten, können Sie sich für eine Form der Netzwerkweiterleitung entscheiden. Dies ist nicht üblich, wird aber hier erwähnt, weil es machbar ist und einen Fall darstellt, in dem jemand dazu geneigt sein könnte.

Tutorial 06: Fernbefehle über die Shell(Tutorial 06: Remote Commands Via Shell)

Falls Sie auf einen Linux -Server zugreifen müssen und sich dieser Server geografisch nicht am selben Ort wie Sie befindet, müssen Sie möglicherweise Remote-Befehle verwenden, um auf diesen Remote - Linux -Server zuzugreifen.

Für diejenigen, die Programmierer oder Systemadministratoren sind, ist das „Remoting in“ zu einem Server ein normaler Vorgang.

Eine der beliebtesten Möglichkeiten, dies zu tun, ist die Verwendung des Befehls „ ssh “, der der Befehlszeilen-App mitteilt, dass Sie sicher auf den Linux -Server zugreifen möchten, auch wenn Sie dies über eine unsichere Verbindung tun.

Zusätzlich zur Verwendung des „ssh“-Befehls müssen Sie Informationen darüber bereitstellen, wo und wie Sie sich verbinden (neben anderen verfügbaren Optionen).

Sie können einen Domänennamen für den Zugriff auf den Linux -Server oder sogar eine öffentliche statische IP-Adresse verwenden. Der Name oder die IP-Adresse teilt dem ssh-Befehl mit, worauf er zugreift und wo es zu finden ist.

Andere Optionen können den Benutzernamen enthalten, der zum Anmelden beim Remote-Server verwendet wird. Wenn diese Option nicht definiert ist, kann sie angefordert werden, aber es ist auch eine Option, sie gleichzeitig mit dem ssh-Befehl zu definieren.

Zum Beispiel:

ssh username myserver.com

Das Passwort kann auch im Befehl konfiguriert werden, aber es wird aus Sicherheitsgründen empfohlen, dass Sie es zum Zeitpunkt der Verbindung mit dem Remote-Server eingeben.

Wieso den? Wenn das Passwort im Klartext in den Befehl eingegeben wird, kann die nächste Person, die denselben Computer verwendet, darauf zugreifen, und sie hätte Zugriff auf das Passwort.

Aus zusätzlichen Sicherheitsgründen möchten Sie möglicherweise über einen bestimmten Port auf den Linux -Server zugreifen. Indem Sie einen Port angeben, der verwendet werden darf, können Sie andere Ports blockieren und Hackerversuche oder DOS -Angriffe (Denial of Service) verhindern.

Es gibt viele verschiedene Konfigurationspunkte für ssh. Einige davon sind auf shellhacks.com aufgelistet .

Lernprogramm 07: Netzwerküberwachungstools(Tutorial 07: Network Monitoring Tools)

Eine wichtige Komponente bei der Verwaltung eines Netzwerks ist die Überprüfung, ob alles funktioniert und weiterhin funktioniert. Sie können dies über die Netzwerküberwachung tun. Tools, die die Netzwerküberwachung unterstützen, variieren, erreichen aber letztendlich ähnliche Ziele und Zielsetzungen.

Ein solches Tool zur Netzwerküberwachung ist Cacti . Cacti ist ein Open-Source-Tool zur Netzwerküberwachung. Cacti überwacht das Netzwerk und stellt grafische Darstellungen dessen bereit, was protokolliert wurde. Dies hilft Benutzern (insbesondere Neulingen) zu erkennen, wo es Probleme geben könnte.

Das Frontend kann viele Benutzer aufnehmen und wird manchmal von Hosting-Diensten verwendet, um Bandbreiteninformationen und andere Daten in Echtzeit in den folgenden Diagrammen anzuzeigen.

Daten können über jedes externe Skript oder Kommando in Cacti eingespeist werden. (Cacti)Cacti bringt die Daten über einen Cron-Job zusammen und füllt Ihre MySQL - Datenbank, bevor sie als Front-End-Benutzerdiagramm angezeigt wird.

Um die Datenerfassung zu handhaben, können Sie Cacti die Pfade zu jedem externen Skript/Befehl zusammen mit allen Daten zuführen, die der Benutzer „ausfüllen“ muss. Cacti sammelt diese Daten dann in einem Cron-Job und füllt eine MySQL - Datenbank.

Cacti ist ein nützliches Tool für Netzwerkadministratoren, die die Netzwerknutzung überwachen und Verbrauchern leicht verständliche visuelle Darstellungen bereitstellen möchten. Cacti kann kostenlos bei cacti.net heruntergeladen werden . Die Website enthält Dokumentation zur Installation und Konfiguration des Netzwerküberwachungstools.

Zu den Alternativen zu Cacti , die Sie ausprobieren könnten, gehören Solarwinds NPM , PRTG und Nagios . Solarwinds unterstützt SNMP sowie ICMP/Ping , WMI , Netflow , Sflow , Jflow und IPFIX , um nur einige zu nennen. Die vorgefertigten Vorlagen, Diagramme und Warnungen helfen Ihnen, schnell mit der Überwachung Ihres Netzwerks zu beginnen.

PRTG stellt bis zu hundert Sensoren kostenlos zur Verfügung. Es hat ähnliche Funktionen wie Solarwinds sowie flexible Warnungen und Anwendungen für Smartphones , Tablets und iPads.

Nagios verfügt über alle Tools, die Sie in Cacti finden , erfordert jedoch etwas mehr Konfiguration. Es gibt viele Plugins zur Auswahl. Es hat einen soliden Ruf als eines der ältesten Netzwerkverwaltungs- und Überwachungstools. Aber Sie müssen sich bei der Pflege der Konfigurationsdateien die Hände schmutzig machen.

Related posts

So installieren Sie Linux Mint neu, ohne Ihre Daten und Einstellungen zu verlieren

Erstellen und bearbeiten Sie Zip-Dateien in Linux mit dem Terminal

7 Möglichkeiten zum Komprimieren und Entpacken von Dateien unter Linux

Verwenden Sie FFmpeg zum einfachen Extrahieren von Audio aus FLV-Dateien

Die 20 besten Linux-Apps aller Zeiten

BSD vs. Linux: Die grundlegenden Unterschiede

Fedora vs. Ubuntu: Welche Linux-Distribution ist besser?

Der einfachste Weg, sich von jedem Betriebssystem aus remote mit Linux Mint zu verbinden

Anzeigen und Ausblenden von Desktopsymbolen in GNOME Linux

5 gute Gründe, Windows für Linux aufzugeben

Verwenden Sie den Linux-Befehl „dd“ mit einer einfachen GUI

Verständnis von Linux-Berechtigungen und chmod-Nutzung

Linux-Dateiberechtigungen – Was ist Chmod 777 und wie wird es verwendet?

Ein Ubuntu Linux Guide für Anfänger

9 nützliche Dinge, die Linux kann, die Windows nicht kann

Schließen Sie ein Programm in Ubuntu zwangsweise

Konfigurieren Sie Ubuntu so, dass es eine inaktive Anzeige nicht dimmt oder ausschaltet

Häufige Gründe für Ubuntu-Abstürze und Wiederherstellung

Terminal-Tricks: Verwenden Sie das Terminal als Wecker