Denial of Service (DoS)-Angriff: Was es ist und wie man es verhindert

Haben Sie jemals eine ungewöhnlich langsame Netzwerkgeschwindigkeit oder die unerwartete Nichtverfügbarkeit einer bestimmten Website gespürt? Es besteht die Möglichkeit, dass ein Denial-of-Service-Angriff(Denial of Service attack) im Gange ist. Sie kennen vielleicht den Begriff „ Denial of Service “, aber in Wirklichkeit kann es schwierig sein, zwischen einem echten Angriff und einer normalen Netzwerkaktivität zu unterscheiden. Denial-of-Service-Angriff (oder DoS-(Denial of Service (or DoS)) Angriff), der sich, wie der Name schon sagt, direkt auf die Verweigerung eines Dienstes, insbesondere des Internets(Internet) , bezieht .

Ein DoS -Angriff ist eine Art Angriff, der die Ressourcen eines Benutzers frisst und das Netzwerk in die Knie zwingt, wodurch legitime Benutzer daran gehindert werden, auf eine Website zuzugreifen. Der DoS- Angriff war und ist einer der ausgeklügeltsten Angriffe, für die es keine potenzielle Präventionsrichtlinie gibt. In diesem Beitrag beleuchten wir, was ein DoS - Angriff ist und wie Sie ihn besser verhindern können und was zu tun ist, falls Sie wissen, dass Sie angegriffen werden.

Was ist ein DoS- oder Denial - of -Service-Angriff ?(Service Attack)

Bei einem DoS -Angriff hindert ein Angreifer mit böswilliger Absicht Benutzer daran, auf einen Dienst zuzugreifen. Er tut dies, indem er entweder auf Ihren Computer und seine Netzwerkverbindung oder auf die Computer und das Netzwerk der Website abzielt, die Sie zu verwenden versuchen. So kann er Sie daran hindern, auf Ihre E-Mail- oder Online-Konten zuzugreifen.

Stellen Sie sich eine Situation vor, in der Sie versuchen, sich für Online-Transaktionsaktivitäten in Ihr Internet-Banking -Konto einzuloggen. Doch so seltsam es auch erscheinen mag, Ihnen wird der Zugriff auf die Website der Bank verweigert, obwohl Sie über eine schnelle Internetverbindung verfügen. Jetzt könnte es zwei Möglichkeiten geben – entweder ist Ihr Internetdienstanbieter ausgefallen oder Sie sind einem DoS - Angriff ausgesetzt!

Bei einer DoS -Attacke sendet der Angreifer eine Flut von überflüssigen Anfragen an den Hauptserver der betreffenden Website, der diesen praktisch überlastet und weitere Anfragen blockiert, bevor die Kapazität zurückgehalten wird. Dies führt zu einer Ablehnung der eingehenden legitimen Anfragen für diese Website und folglich sind Sie das Opfer( you’re the victim) .

Die Angriffsmethoden können sich jedoch je nach Motiv des Angreifers unterscheiden, aber dies ist die häufigste Art, einen DoS - Angriff zu starten. Andere Angriffsmöglichkeiten können darin bestehen, einer bestimmten Person den Zugriff auf eine bestimmte Website zu verwehren, die Verbindung zwischen zwei Maschinen auf der Serverseite zu blockieren und somit den Dienst zu unterbrechen usw.

Einige Angreifer gehen auch auf eine andere Art von DoS - Angriff ein – E- Mail-Bombing(Email bombing) , bei dem viele Spam-E-Mails generiert und in den Posteingang(Inbox) geflutet werden, sodass jede weitere Anfrage an den Mailserver gesperrt wird. Dies kann weit verbreitet sein, sogar auf dem E-Mail-Konto, das Ihnen von Ihrem Arbeitgeber zur Verfügung gestellt wird, ganz zu schweigen von den öffentlichen E-Mail-Diensten wie Yahoo, Outlook usw(Yahoo, Outlook, etc) . Sie können sogar keine weiteren legitimen E-Mails mehr erhalten, wenn Ihr zugewiesenes Speicherkontingent aufgebraucht ist. Bei sehr unterschiedlichen Ambitionen kann die Motivation der Angreifer von „nur so zum Spaß“ über finanzielle Clinch bis hin zu Rache reichen.

Verwandt(Related) : Browser bleibt bei der Meldung „Überprüfen Ihres Browsers vor dem Zugriff“ hängen.(Checking Your Browser Before Accessing)

Arten von DoS-Angriffen

Je nach Art und Absicht des Angriffs gibt es mehrere Arten von Programmen, die zum Starten von DoS - Angriffen auf Ihr Netzwerk verwendet werden können. Beachten Sie die unten am häufigsten verwendeten DoS- Angriffe:

1] SYN-Flut

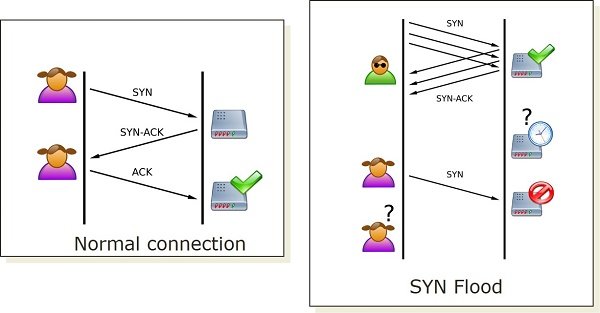

SYN Flood nutzt die Standardmethode zum Öffnen einer TCP - Verbindung unangemessen aus. Wenn ein Client eine TCP(TCP) -Verbindung mit dem offenen Port des Servers öffnen möchte , sendet er ein SYN - Paket. Der Server empfängt die Pakete, verarbeitet sie und sendet dann ein SYN-ACK- Paket zurück, das die in der ( SYN-ACK)TCB(Transmission Control Block (TCB)) - Tabelle (Transmission Control Block) gespeicherten Informationen des Quell-Clients enthält . Unter normalen Umständen würde der Client ein ACK - Paket zurücksenden, das die Antwort des Servers bestätigt und somit eine TCP - Verbindung öffnet. Allerdings unter einem möglichen SYN-Flood-Angriff(SYN flood attack), sendet der Angreifer eine Armee von Verbindungsanfragen unter Verwendung einer Parodie-IP-Adresse, die vom Zielcomputer als legitime Anfragen behandelt werden. Anschließend ist es damit beschäftigt, jede dieser Anfragen zu verarbeiten, und versucht, eine Verbindung für all diese böswilligen Anfragen zu öffnen.

Unter normalen Umständen würde der Client ein ACK - Paket zurücksenden, das die Antwort des Servers bestätigt und somit eine TCP - Verbindung öffnet. Bei einem potenziellen SYN -Flood-Angriff sendet der Angreifer jedoch eine Armee von Verbindungsanfragen unter Verwendung einer Parodie-IP-Adresse, die vom Zielcomputer als legitime Anfragen behandelt werden. Anschließend ist es damit beschäftigt, jede dieser Anfragen zu verarbeiten, und versucht, eine Verbindung für all diese böswilligen Anfragen zu öffnen. Dies führt dazu, dass der Server für jede Verbindungsanfrage weiterhin auf ein ACK - Paket wartet, das tatsächlich nie ankommt. Diese Anfragen füllen schnell den TCB des Servers(TCB)Tabelle, bevor eine Zeitüberschreitung für eine Verbindung erfolgen kann und somit alle weiteren legitimen Verbindungsanforderungen in die Warteschlange verschoben werden.

Lesen Sie(Read) : Was ist Ransom Denial of Service(What is Ransom Denial of Service) ?

2] HTTP-Flut

Dies wird am häufigsten für Angriffe auf Webdienste und Anwendungen verwendet. Ohne großen Wert auf Netzwerkverkehr mit hoher Rate zu legen, sendet dieser Angriff eine vollständige und scheinbar gültige HTTP-POST(HTTP POST requests) -Anfrage . Der Angreifer wurde speziell entwickelt, um die Ressourcen des Zielservers zu erschöpfen, und sendet eine Reihe dieser Anfragen, um sicherzustellen, dass die weiteren legitimen Anfragen nicht vom Zielserver durchgezogen werden, während er damit beschäftigt ist, die gefälschten Anfragen zu verarbeiten. So einfach, aber es ist sehr schwierig, diese HTTP -Anforderungen von den gültigen zu unterscheiden, da der Inhalt des Headers(Header) in beiden Fällen zulässig erscheint.

3] Verteilter Denial(Distributed Denial) - of -Service-Angriff(Service Attack) ( DDoS )

Distributed Denial of Service oder DDoS - Angriffe sind wie der dekorierte Offizier in dieser Bande. DDoS ist weitaus raffinierter als ein normaler DoS - Angriff und generiert den Datenverkehr auf dem Zielcomputer über mehr als einen Computer. Der Angreifer kontrolliert mehrere kompromittierte Computer und andere Geräte gleichzeitig und verteilt die Aufgabe, den Zielserver mit Datenverkehr zu überfluten, wodurch seine Ressourcen und Bandbreite stark beansprucht werden. Der Angreifer kann Ihren Computer auch verwenden, um einen Angriff auf einen anderen Computer zu starten, wenn noch Sicherheitsprobleme bestehen.

Nun, so offensichtlich es auch ist, ein DDoS-Angriff(DDoS attack) kann im Vergleich zu DoS viel effektiver und realer sein . Einige Websites, die problemlos mit mehreren Verbindungen umgehen können, können leicht heruntergefahren werden, indem zahlreiche gleichzeitige Spam-Anfragen gesendet werden. Botnets werden verwendet, um alle möglichen anfälligen Geräte zu rekrutieren, deren Sicherheit durch das Einschleusen eines Virus in sie gefährdet werden kann, und melden sie für die Zombie-Armee an(Zombie army) , die der Angreifer kontrollieren und für einen DDoS - Angriff verwenden kann. Als normaler Computerbenutzer müssen Sie sich daher der Sicherheitslücken in und um Ihr System bewusst sein, sonst könnten Sie am Ende die Drecksarbeit von jemandem erledigen und nie davon erfahren .(Hence)

Verhinderung von DoS-Angriffen

DoS -Angriffe können nicht vorherbestimmt werden. Sie können nicht verhindern, Opfer eines DoS- Angriffs zu werden. Es gibt nicht viele effektive Möglichkeiten, dies zu tun. Sie können jedoch die Wahrscheinlichkeit verringern, Teil eines solchen Angriffs zu werden, bei dem Ihr Computer zum Angriff auf einen anderen verwendet werden kann. Beachten Sie die untenstehenden Punkte, die Ihnen dabei helfen können, die Chancen zu Ihren Gunsten zu nutzen.

- Stellen Sie ein Antivirenprogramm(antivirus) und eine Firewall in Ihrem Netzwerk bereit, falls dies noch nicht geschehen ist. Dies hilft bei der Beschränkung der Bandbreitennutzung auf nur authentifizierte Benutzer.

- Die Serverkonfiguration(Server configuration) kann dazu beitragen, die Wahrscheinlichkeit eines Angriffs zu verringern. Wenn Sie Netzwerkadministrator bei einer Firma sind, werfen Sie einen Blick auf Ihre Netzwerkkonfigurationen und verschärfen Sie die Firewall-Richtlinien, um nicht authentifizierte Benutzer daran zu hindern, auf die Ressourcen des Servers zuzugreifen.

- Einige Dienste von Drittanbietern(third-party services) bieten Anleitung und Schutz vor DoS - Angriffen. Diese können teuer, aber auch effektiv sein. Wenn Sie das Kapital haben, um solche Dienste in Ihrem Netzwerk bereitzustellen, legen Sie besser los.

DoS-Angriffe zielen im Allgemeinen auf hochkarätige Organisationen(high-profile organizations) wie Banken und Finanzunternehmen, Handels- und Handelsunternehmen usw. ab. Man sollte sich dessen bewusst sein und ständig über die Schulter schauen, um potenzielle Angriffe zu verhindern. Obwohl sich diese Angriffe nicht direkt auf den Diebstahl vertraulicher Informationen beziehen, kann es die Opfer viel Zeit und Geld kosten, das Problem zu beseitigen.

Nützliche Links:(Useful links:)

- Verhindern von Denial - of -Service-Angriffen(Service Attacks) – MSDN

- Best Practices zur Verhinderung von DoS/Denial - of -Service-Angriffen(Service Attacks) – MSDN

- Verständnis von Denial-of-Service-Angriffen(Denial-of-Service Attacks) – US-Cert.go v

- Verteidigung von Office 365 gegen Denial(Against Denial) - of -Service-Angriffe – Lesen Sie(Service Attacks – Read) mehr bei Microsoft

- Bildquelle Wikipedia.

Related posts

DDoS-Distributed-Denial-of-Service-Angriffe: Schutz, Prävention

Der SmartByte-Netzwerkdienst verursacht eine langsame Internetgeschwindigkeit unter Windows 11/10

Was ist Ransom Denial of Service (RDoS)? Prävention und Vorsorge

Deaktivieren Sie Internet Explorer 11 als eigenständigen Browser mithilfe der Gruppenrichtlinie

So überprüfen Sie, ob Ihre IP-Adresse leckt

Kann das ganze Internet abstürzen? Kann Überbeanspruchung das Internet zum Erliegen bringen?

Erlauben oder blockieren Sie Pop-ups in Chrome, Firefox, Edge, Opera, Internet Explorer

Tipps, Tools und Services für das Online-Reputationsmanagement

Beste kostenlose Internet Security Suite Software für Windows 11/10 PC

Mit Net Disabler können Sie das Internet mit einem Klick vollständig ein- oder ausschalten

Überprüfen Sie, ob Ihre Internetverbindung 4K-Inhalte streamen kann

So deaktivieren Sie die automatische Aktualisierung in Microsoft Edge oder Internet Explorer

Was sind geparkte Domains und Sinkhole-Domains?

Verbindung zum Internet nicht möglich? Probieren Sie das Complete Internet Repair Tool aus

So richten Sie eine Internetverbindung unter Windows 11/10 ein

Richten Sie Internet Radio Station kostenlos auf einem Windows-PC ein

Origin-Fehler beim Laden der Webseite behoben

Lebensende des Internet Explorers; Was bedeutet es für Unternehmen?

Ethernet wird unter Windows 11/10 immer wieder getrennt

Überwachen Sie Ihre Internetverbindung und Websites mit OverSite