DDoS-Distributed-Denial-of-Service-Angriffe: Schutz, Prävention

Distributed Denial of Service oder DDoS hat eine lange Geschichte und wurde vollständig zum Mainstream, als die Anonymous -Gruppe ihre Operationen gegen eine Website gegen Wikileaks begann . Bis dahin war der Begriff und seine Bedeutung nur Personen bekannt, die sich mit Internetsicherheit auskennen(Internet Security) .

Verteilter Denial-of-Service

Ich beabsichtige, in diesem Artikel einige bemerkenswerte DDoS- Methoden zu behandeln, bevor ich Methoden zur Vermeidung oder Verhinderung von DDoS- Angriffen bespreche.

Was sind DDOS-Angriffe?

Ich bin sicher, dass Sie alle seine Bedeutung kennen. Für diejenigen, die mit dem Begriff noch nicht vertraut sind, handelt es sich um „verteilten“ Denial of Service – verursacht durch viel zu viele Anfragen an den Server, als er verarbeiten kann.

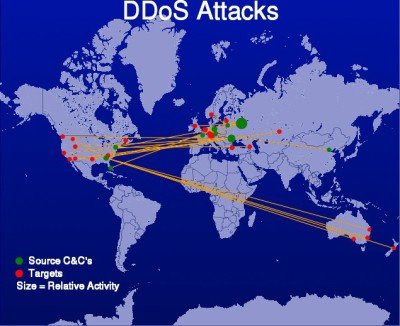

Wenn Anforderungen aufgrund von hohem Datenverkehr, der absichtlich von mehreren kompromittierten Computern gesendet wird, nicht in Echtzeit verarbeitet werden können, hängt sich der Standortserver auf und reagiert nicht mehr auf weitere Anforderungen von anderen Clients. Das Netzwerk kompromittierter Computer wird als BOTNETS bezeichnet . Grundsätzlich(Basically) werden alle Computer und intelligenten Geräte im Netzwerk von Hackern kontrolliert, und die Besitzer dieser Computer wissen nicht, dass sie gehackt wurden.

Da die Anfragen zahlreich sind und von verschiedenen Orten kommen (Regionen gehackter Computer können unterschiedlich sein), spricht man von einem „ Distributed Denial of Service“ oder kurz DDoS . Damit ein DDoS auftritt, sollte die Anzahl und Intensität der Verbindungsversuche höher sein als das, was der Zielserver(Server) bewältigen kann. Wenn die Bandbreite hoch ist, benötigt jeder DDoS - Angreifer mehr Computer und häufigere Anfragen, um den Server herunterzufahren.

TIPP(TIP) : Google Project Shield bietet kostenlosen DDoS -Schutz für ausgewählte Websites.

Beliebte DDoS-Methoden und Angriffstools

Wir haben gerade eine der vielen DDoS- Methoden im obigen Abschnitt besprochen. Es wird „ Distributed Denial “ genannt, da die Kommunikationswege nicht von einem oder zwei, sondern Hunderten von kompromittierten Computern geöffnet werden. Ein Hacker, der Zugriff auf viele Computer hat, kann jederzeit damit beginnen, Anfragen an den Server zu senden, den er herunterfahren möchte. Da es sich nicht um einen oder zwei, sondern um viele Computer auf der ganzen Welt handelt, ist es „verteilt“. Der Server kann eingehende Anfragen und Abstürze nicht mehr bedienen.

Unter anderem ist das Handshake-Verfahren(Handshake method) . In einem normalen Szenario öffnet Ihr Computer eine TCP -Leitung mit dem Server. Der Server antwortet und wartet darauf, dass Sie den Handshake abschließen. Ein Handshake ist eine Reihe von Aktionen zwischen Ihrem Computer und dem Server, bevor die eigentliche Datenübertragung beginnt. Im Falle eines Angriffs öffnet der Hacker TCP , schließt aber den Handshake nie ab – und lässt den Server so warten. Eine weitere Website down?!

Eine schnelle DDoS-Methode ist die UDP-Methode(UDP method) . Es verwendet DNS-Server (Domain Name Service) , um einen (DNS (Domain Name Service))DDoS - Angriff zu initiieren . Für normale URL -Auflösungen verwenden Ihre Computer das User Datagram Protocol ( UDP ), da es schneller als die Standard- TCP - Pakete ist. Kurz gesagt, UDP(UDP) ist nicht sehr zuverlässig, da es keine Möglichkeit gibt, verlorene Pakete und ähnliches zu überprüfen. Aber es kommt überall dort zum Einsatz, wo es auf Geschwindigkeit ankommt. Sogar Online-Gaming-Sites verwenden UDP . Hacker(Hackers) nutzen die Schwächen von UDP aus(UDP)Pakete, um eine Flut von Nachrichten an einen Server zu erzeugen. Sie können gefälschte Pakete erstellen, die so aussehen, als kämen sie vom Zielserver. Die Abfrage wäre etwas, das große Datenmengen an den Zielserver senden würde. Da es mehrere DNS -Resolver gibt, wird es für Hacker einfacher, einen Server anzugreifen, der die Website herunterfährt. Auch in diesem Fall erhält der Zielserver mehr Anfragen/Antworten, als er verarbeiten kann.

Lesen Sie(Read) : Was ist Ransom Denial of Service(What is Ransom Denial of Service) ?

Es gibt viele Tools von Drittanbietern, die sich wie ein Botnetz verhalten, wenn der Hacker nicht viele Computer hat. Ich erinnere mich an eine der vielen Hacking-Gruppen, die Leute auf Twitter aufforderten , zufällige Daten in ein Formular auf einer Webseite einzugeben und auf „ Senden(Send) “ zu klicken . Ich habe es nicht gemacht, war aber neugierig, wie es funktioniert. Wahrscheinlich hat es auch wiederholt Spam an Server gesendet, bis die Sättigung überschritten war und der Server ausfiel. Sie können im Internet(Internet) nach solchen Tools suchen . Denken Sie jedoch daran, dass Hacking ein Verbrechen ist und wir keine Cyberkriminalität(Cyber Crimes) unterstützen . Dies dient nur zu Ihrer Information.

Nachdem wir über Methoden von DDoS- Angriffen gesprochen haben, lassen Sie uns sehen, ob wir DDoS- Angriffe vermeiden oder verhindern können.

Lesen Sie(Read) : Was ist Black Hat, Grey Hat oder White Hat Hacker?

DDoS-Schutz und -Prävention

Es gibt nicht viel, was Sie tun können, aber Sie können die DDoS- Wahrscheinlichkeit dennoch verringern, indem Sie einige Vorsichtsmaßnahmen treffen. Eine der am häufigsten verwendeten Methoden bei solchen Angriffen besteht darin, die Bandbreite Ihres Servers mit gefälschten Anfragen von Botnets zu blockieren. Der Kauf von etwas mehr Bandbreite wird DDoS- Angriffe reduzieren oder sogar verhindern, aber es kann eine kostspielige Methode sein. Mehr Bandbreite bedeutet, dass Sie Ihrem Hosting-Provider mehr Geld zahlen.

Es ist auch gut, eine verteilte Datenverschiebungsmethode zu verwenden. Das heißt, statt nur einem Server haben Sie verschiedene Rechenzentren, die Anfragen teilweise beantworten. Früher wäre es sehr kostspielig gewesen, als man mehr Server kaufen musste. Heutzutage können Rechenzentren auf die Cloud angewendet werden – so wird Ihre Last reduziert und auf mehrere Server statt nur auf einen Server verteilt.

Im Falle eines Angriffs können Sie sogar die Spiegelung verwenden. Ein Spiegelserver enthält die neueste (statische) Kopie der Elemente auf dem Hauptserver. Anstatt die ursprünglichen Server zu verwenden, möchten Sie möglicherweise Spiegel verwenden, damit der eingehende Datenverkehr umgeleitet und somit ein DDoS fehlgeschlagen/verhindert werden kann.

Um den ursprünglichen Server zu schließen und Mirrors zu verwenden, benötigen Sie Informationen über den eingehenden und ausgehenden Datenverkehr im Netzwerk. Verwenden Sie einen Monitor, der Ihnen den wahren Zustand des Datenverkehrs anzeigt und bei einem Alarm den Hauptserver schließt und den Datenverkehr auf Spiegel umleitet. Wenn Sie den Datenverkehr im Auge behalten, können Sie alternativ andere Methoden verwenden, um mit dem Datenverkehr fertig zu werden, ohne ihn abschalten zu müssen.

Sie können auch Dienste wie Sucuri Cloudproxy oder Cloudflare in Betracht ziehen, da sie Schutz vor DDoS - Angriffen bieten.

Dies sind einige Methoden, die mir einfallen, um DDoS-Angriffe basierend auf ihrer Art zu verhindern und zu reduzieren. Wenn Sie Erfahrungen mit DDoS gemacht haben, teilen Sie uns diese bitte mit.(These are some methods I could think of, to prevent and reduce DDoS attacks, based on their nature. If you have had any experiences with DDoS, please share it with us.)

Lesen Sie auch(Also read) : So bereiten Sie sich auf einen DDoS-Angriff vor und gehen damit um .

Related posts

Denial of Service (DoS)-Angriff: Was es ist und wie man es verhindert

Brute-Force-Angriffe – Definition und Prävention

Was ist Man-in-the-Middle-Angriff (MITM): Definition, Prävention, Tools

Der SmartByte-Netzwerkdienst verursacht eine langsame Internetgeschwindigkeit unter Windows 11/10

DLL-Hijacking-Schwachstellenangriffe, Prävention und Erkennung

Cyberkriminalität und ihre Klassifizierung - organisiert und unorganisiert

So deaktivieren Sie die automatische Aktualisierung in Microsoft Edge oder Internet Explorer

Was ist Ransom Denial of Service (RDoS)? Prävention und Vorsorge

Absturz des Internet Explorers aufgrund von iertutil.dll unter Windows 10

So überprüfen Sie, ob Ihre IP-Adresse leckt

Was ist Network Address Translator (NAT)? Was tut es? Brauche ich es?

So fügen Sie eine vertrauenswürdige Site in Windows 11/10 hinzu

Surfer vs. Websitebesitzer vs. Werbeblocker vs. Anti-Werbeblocker-Krieg

Sucht nach Internet und sozialen Netzwerken

Tipps, Tools und Services für das Online-Reputationsmanagement

Beste kostenlose Internet Security Suite Software für Windows 11/10 PC

Was ist der 403 Forbidden Error und wie kann man ihn beheben?

Group Speed Dial für Firefox: Wichtige Internetseiten immer zur Hand

Wofür stehen häufige HTTP-Statuscode-Fehler?

Screamer Radio ist eine anständige Internetradio-App für Windows-PCs